Nguy hiểm từ Lỗ hổng Net-NTLMv1: Khẩn cấp khắc phục!

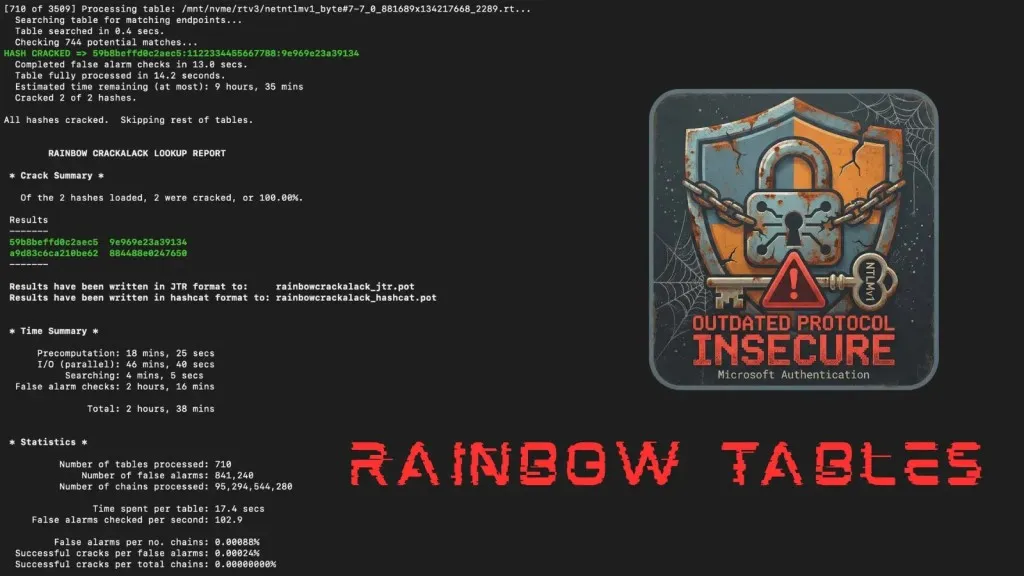

Mandiant, thuộc sở hữu của Google, vừa công bố một tập dữ liệu toàn diện về bảng tra cứu **Net-NTLMv1 rainbow tables**. Sự kiện này đánh dấu một bước leo thang đáng kể trong việc phơi bày các rủi ro bảo mật liên quan đến các giao thức xác thực cũ. Việc phát hành này nhấn mạnh một thông điệp cấp bách: các tổ chức phải ngay lập tức chuyển đổi khỏi **lỗ hổng Net-NTLMv1**.

Net-NTLMv1 là một giao thức đã lỗi thời, bị phá vỡ về mặt mật mã từ năm 1999 và được biết rộng rãi là không an toàn kể từ ít nhất năm 2012.

Nguy cơ từ Net-NTLMv1 đã lỗi thời

Mặc dù đã có hai thập kỷ cảnh báo bảo mật, các chuyên gia tư vấn của Mandiant vẫn tiếp tục xác định sự hiện diện của Net-NTLMv1 trong các môi trường doanh nghiệp đang hoạt động.

Điều này cho thấy sự trì trệ của các tổ chức vẫn là một rào cản nghiêm trọng đối với việc khắc phục. Việc Mandiant công bố các bảng rainbow table này đã làm giảm đáng kể rào cản hoạt động để khôi phục thông tin xác thực.

Hạ thấp rào cản khai thác trong các cuộc tấn công mạng

Trước đây, việc khai thác Net-NTLMv1 đòi hỏi phải tải dữ liệu xác thực nhạy cảm lên các dịch vụ của bên thứ ba hoặc sử dụng phần cứng chuyên dụng đắt tiền cho các cuộc tấn công vét cạn.

Tập dữ liệu của Mandiant hiện cho phép các chuyên gia bảo mật khôi phục khóa xác thực trong vòng chưa đầy 12 giờ chỉ bằng phần cứng cấp độ người tiêu dùng, với chi phí dưới **600 USD**.

Sự dễ tiếp cận này biến Net-NTLMv1 từ một lỗ hổng lý thuyết thành một vector **tấn công mạng** thực tế, có thể tiếp cận được với một cơ sở tác nhân đe dọa rộng lớn hơn nhiều.

Kỹ thuật khai thác lỗ hổng Net-NTLMv1

Lỗ hổng này bắt nguồn từ việc Net-NTLMv1 dựa vào cơ chế tấn công Known Plaintext Attack (KPA).

Cơ chế Tấn công Nền tảng

Khi kẻ tấn công thu được một hash Net-NTLMv1 mà không có Extended Session Security (ESS) cho giá trị Known Plaintext là 1122334455667788, chúng có thể áp dụng các cuộc tấn công mật mã để khôi phục tài liệu khóa.

Tài liệu khóa này tương đương với hash mật khẩu của đối tượng Active Directory đang xác thực. Đây là một cơ chế cốt lõi trong việc khai thác **lỗ hổng Net-NTLMv1**.

Quy trình Khai thác và Khôi phục Thông tin xác thực

Chuỗi tấn công thường bắt đầu bằng việc ép buộc xác thực đối với các mục tiêu có đặc quyền cao, chẳng hạn như bộ điều khiển miền (domain controllers), sử dụng các công cụ như PetitPotam hoặc DFSCoerce để buộc các kết nối đến.

Sau khi thu được, kẻ tấn công xử lý trước các hash Net-NTLMv1 thành các thành phần DES bằng cách sử dụng các tiện ích như ntlmv1-multi.

Tiếp theo, chúng áp dụng các bảng rainbow table của Mandiant với các công cụ như RainbowCrack hoặc RainbowCrack-NG để khôi phục các khóa DES.

Thành phần khóa cuối cùng có thể được tính toán hoặc tra cứu bằng các công cụ chuyên dụng, tái cấu trúc hash NT đầy đủ để thỏa hiệp thông tin xác thực.

Để tìm hiểu thêm về tập dữ liệu này và cách thức Mandiant công bố, bạn có thể tham khảo bài viết chính thức trên blog của Google Cloud: Mandiant Net-NTLMv1 Deprecation Rainbow Tables.

Hashcat đã thêm hỗ trợ để phá vỡ các khóa DES bằng cách sử dụng Known Plaintext vào tháng 8 năm 2016. Việc này tiếp tục dân chủ hóa khả năng khai thác Net-NTLMv1.

Bản phát hành của Mandiant kết hợp tài nguyên tính toán của Google Cloud với chuyên môn bảo mật tiền tuyến để loại bỏ toàn bộ một loại tấn công xác thực trên quy mô lớn.

Tập dữ liệu có sẵn thông qua cổng Google Cloud Research Dataset hoặc qua các lệnh gsutil. Các checksum **SHA512** cho phép xác minh tính toàn vẹn của tập dữ liệu.

Cộng đồng bảo mật đã tạo ra các triển khai phái sinh được tối ưu hóa cho cả xử lý CPU và GPU.

Tác động và Đường leo thang đặc quyền

Một đường leo thang phổ biến liên quan đến việc khôi phục hash tài khoản máy chủ điều khiển miền. Điều này sau đó cho phép các cuộc tấn công DCSync để thỏa hiệp bất kỳ tài khoản nào trong Active Directory.

Kẻ tấn công thường sử dụng công cụ Responder với các cờ --lm và --disable-ess, đặt xác thực thành giá trị tĩnh 1122334455667788 để buộc đàm phán Net-NTLMv1. Đây là một **rủi ro bảo mật** nghiêm trọng.

Phát hiện và Biện pháp Giảm thiểu Lỗ hổng Net-NTLMv1

Việc giảm thiểu ngay lập tức đòi hỏi phải vô hiệu hóa Net-NTLMv1 trong toàn bộ tổ chức.

Phát hiện hoạt động độc hại

Các tổ chức có thể phát hiện hoạt động này bằng cách lọc Windows Event Log Event ID **4624** ("An Account was successfully logged on") cho trường "Authentication Package".

Hệ thống nên cảnh báo khi các giá trị "LM" hoặc "NTLMv1" xuất hiện.

Thiết lập cấu hình bảo mật

Các hệ thống Windows phải được cấu hình để "Send NTLMv2 response only" thông qua Local Security Settings hoặc Group Policy, cụ thể là qua cài đặt "Network Security: LAN Manager authentication level".

Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options\Network Security: LAN Manager authentication levelGiá trị khuyến nghị là **"Send NTLMv2 response only\refuse LM & NTLM"**.

Giám sát liên tục để bảo đảm an ninh mạng

Tuy nhiên, các tổ chức cần lưu ý rằng cấu hình hệ thống cục bộ cho phép kẻ tấn công có quyền truy cập quản trị để hạ cấp cài đặt sau khi hệ thống bị xâm nhập.

Điều này đòi hỏi các cơ chế giám sát và phát hiện liên tục vượt ra ngoài việc thực thi chính sách đơn thuần để duy trì **an ninh mạng** vững chắc.

Việc phát hành bảng rainbow table của Mandiant đánh dấu một thời điểm quan trọng trong các cuộc thảo luận về bảo mật Net-NTLMv1. Điều từng là một mối quan tâm học thuật đã biến thành một vector tấn công thực tế, dễ tiếp cận. **Lỗ hổng Net-NTLMv1** này đòi hỏi sự chú ý ngay lập tức của tổ chức và các chiến lược khắc phục toàn diện.