APT32 Tấn Công Xinchuang Nghiêm Trọng Qua Lỗ Hổng CVE

Nhóm tin tặc OceanLotus, còn được biết đến với tên gọi APT32, đã triển khai một chiến dịch tấn công mạng giám sát mục tiêu cao vào hệ sinh thái công nghệ thông tin “Xinchuang”. Chiến dịch này tập trung vào việc xâm phạm các khung phần cứng và phần mềm nội địa được thiết kế đặc biệt để thiết lập môi trường công nghệ thông tin an toàn và tự chủ.

Bằng cách khai thác kiến trúc độc đáo của các hệ thống nội địa này, các tác nhân đe dọa nhằm mục đích xâm nhập vào các mạng lưới chính phủ và công nghiệp nhạy cảm, vốn trước đây được coi là kiên cố chống lại hoạt động gián điệp mạng từ bên ngoài.

Các Phương Thức Tiếp Cận Ban Đầu trong Chiến dịch Giám sát Xinchuang

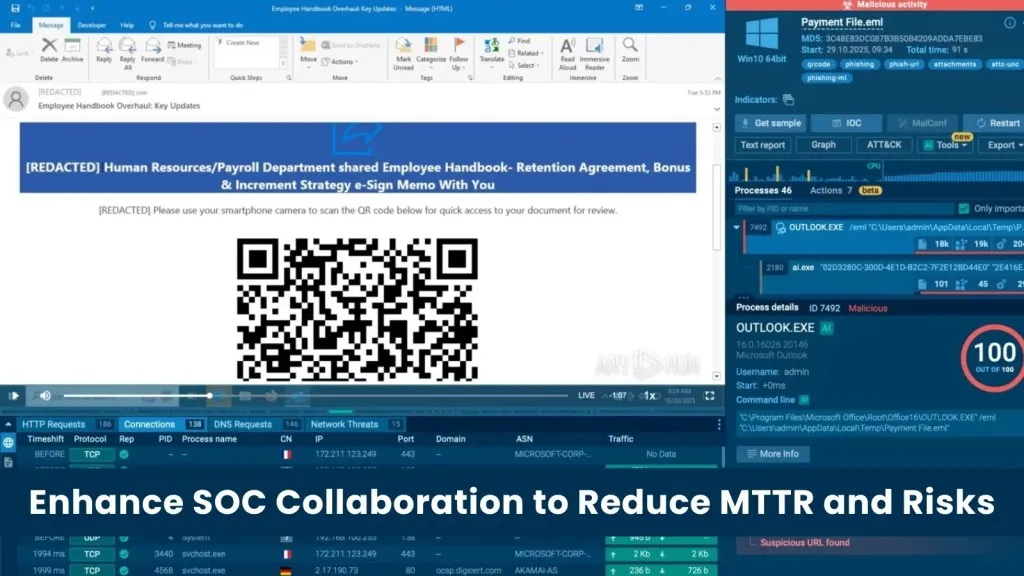

Tấn công Spear-Phishing Đa vector

Các kẻ tấn công sử dụng phương pháp đa vector linh hoạt, bao gồm các mồi nhử spear-phishing tinh vi được tùy chỉnh cho kiến trúc dựa trên Linux của các thiết bị đầu cuối Xinchuang. Điều này cho phép chúng thâm nhập vào các hệ thống mục tiêu một cách hiệu quả.

Các vector tấn công này bao gồm các tệp tin .desktop độc hại hoạt động tương tự như các shortcut trên Windows, các tệp PDF lừa đảo gọi tài liệu từ xa thông qua WPS Office, và các kho lưu trữ JAR thực thi trực tiếp trong môi trường Java đã được cài đặt sẵn.

Các phương pháp tiếp cận ban đầu này, thường được ngụy trang dưới dạng các thông báo chính thức của chính phủ, được thiết kế tỉ mỉ để vượt qua các kiểm soát bảo mật tiêu chuẩn bằng cách hòa mình vào quy trình làm việc hành chính hợp pháp và các định dạng tệp phổ biến trong lĩnh vực mục tiêu.

Khai thác Tệp .desktop, PDF và JAR

Các tệp .desktop độc hại được sử dụng để tạo lối vào tương tự như các tệp .LNK trên Windows. Các tệp PDF lừa đảo khai thác các lỗ hổng hoặc tính năng của WPS Office để tải nội dung độc hại từ xa.

Ngoài ra, các tệp lưu trữ JAR (Java Archive) được tạo ra để tự động thực thi mã độc trong các môi trường Java hiện có trên hệ thống Xinchuang, tận dụng các cài đặt mặc định hoặc cấu hình yếu.

Cơ Chế Duy Trì Truy Cập và Lây Nhiễm Chuỗi Cung Ứng

Các nhà phân tích bảo mật của Blackorbird đã xác định phần mềm độc hại sau khi quan sát một mô hình rõ ràng về các cuộc xâm phạm chuỗi cung ứng trong các mạng bị ảnh hưởng. Nghiên cứu của họ nhấn mạnh cách nhóm này ban đầu cố gắng tấn công brute-force các máy chủ bảo mật nội bộ.

Sau đó, chúng tận dụng các lỗ hổng được nghi ngờ là khai thác zero-day để triển khai các script cập nhật độc hại trên toàn bộ cơ sở hạ tầng. Cơ chế kiên trì này cho phép chúng duy trì quyền truy cập ẩn, lâu dài vào cả thiết bị đầu cuối Linux và Windows, biến các bản cập nhật nội bộ đáng tin cậy thành kênh phân phối cho các payload giám sát của chúng.

Tấn công Brute-force và Khai thác Lỗ hổng Tiềm tàng

Nhóm tấn công OceanLotus thường bắt đầu bằng việc thực hiện các cuộc tấn công brute-force nhắm vào các máy chủ bảo mật hoặc dịch vụ xác thực nội bộ. Mục tiêu là để có được thông tin đăng nhập hợp lệ hoặc khai thác các điểm yếu trong cấu hình.

Sự thành công của các cuộc tấn công này thường được sử dụng làm bàn đạp để tiếp tục thâm nhập sâu hơn. Một khi đã có quyền truy cập, các tác nhân đe dọa tìm cách sử dụng các lỗ hổng chưa được công bố hoặc chưa được vá, còn gọi là lỗ hổng zero-day, để nâng cao đặc quyền và mở rộng phạm vi kiểm soát.

Mặc dù chi tiết cụ thể về các lỗ hổng zero-day này không được công bố, cách thức hoạt động của chúng cho thấy một sự hiểu biết sâu sắc về kiến trúc hệ thống mục tiêu.

Cơ chế Cập nhật Độc hại

Một chiến thuật tinh vi khác là biến các cơ chế cập nhật hệ thống hợp pháp thành kênh phân phối phần mềm độc hại. Bằng cách can thiệp vào các máy chủ cập nhật hoặc quy trình phân phối bản vá, nhóm APT32 có thể chèn các script cập nhật độc hại.

Các script này sau đó được triển khai đến các thiết bị đầu cuối trong mạng, cài đặt các payload giám sát một cách âm thầm, khiến việc phát hiện trở nên khó khăn vì chúng xuất phát từ một nguồn đáng tin cậy nội bộ.

Phân tích Lỗ hổng CVE-2023-52076 trong Atril Document Viewer

Một kỹ thuật đặc biệt đáng chú ý liên quan đến việc khai thác lỗ hổng N-day có mã định danh CVE-2023-52076 trong Atril Document Viewer. Đây là một thành phần mặc định trong nhiều bản phân phối Linux được nhắm mục tiêu.

Lỗ hổng này là một Path Traversal và Arbitrary File Write, cho phép kẻ tấn công ghi các tệp tùy ý vào các vị trí không mong muốn trên hệ thống. Chi tiết CVE-2023-52076 được ghi nhận là một vấn đề nghiêm trọng ảnh hưởng đến tính toàn vẹn của hệ thống.

Chi tiết Khai thác EPUB

Các kẻ tấn công phân phối một tệp EPUB độc hại, ví dụ như “Safety Office Inspection Work – Final Version.epub”. Khi tệp này được mở, nó sẽ kích hoạt lỗi Path Traversal và Arbitrary File Write nghiêm trọng.

Khai thác này cho phép kẻ địch vượt qua các hạn chế của hệ thống tệp và ghi một cơ chế kiên trì, cụ thể là một tệp có tên desktop-service-7803.desktop, trực tiếp vào thư mục autostart của người dùng mà không yêu cầu quyền đặc quyền.

Đồng thời, khai thác này cũng gửi một tệp payload được mã hóa, .icWpnBHQcOKa, vào thư mục .config ẩn để tránh bị phát hiện bằng mắt thường. Đây là một bước quan trọng để đảm bảo sự ẩn mình của mã độc.

Quy trình Lây nhiễm Đa tầng và Triển khai Payload

Khi hệ thống khởi động lại hoặc người dùng đăng nhập, mục nhập desktop độc hại sẽ tự động thực thi. Sau đó, nó giải mã payload ẩn và khởi chạy một trình tải xuống dựa trên Python.

Quy trình lây nhiễm đa tầng này đảm bảo rằng phần mềm độc hại không bị phát hiện bởi các công cụ phân tích tĩnh, đồng thời thiết lập một chỗ đứng mạnh mẽ, kiên cường trong môi trường mục tiêu để liên tục trích xuất dữ liệu.

Việc sử dụng nhiều giai đoạn và kỹ thuật che giấu khác nhau cho thấy mức độ tinh vi cao của nhóm tấn công mạng này. Bằng cách kết hợp các lỗ hổng đã biết với các phương pháp tiếp cận zero-day tiềm ẩn, APT32 duy trì khả năng truy cập và giám sát liên tục.

Sự nguy hiểm của lỗ hổng CVE-2023-52076 nằm ở việc nó cho phép kẻ tấn công duy trì sự hiện diện mà không cần quyền root ban đầu. Điều này làm tăng thách thức trong việc phát hiện và loại bỏ mối đe dọa.

Để bảo vệ hệ thống khỏi các cuộc tấn công mạng tương tự, việc áp dụng các bản vá bảo mật kịp thời và nâng cao khả năng phát hiện các hành vi bất thường là rất cần thiết.

Giám sát chặt chẽ các quy trình hệ thống, đặc biệt là các thư mục autostart và các tệp cấu hình ẩn, có thể giúp phát hiện sớm các dấu hiệu xâm nhập.