Cảnh báo khẩn: Chiến dịch Phishing LastPass cực kỳ nguy hiểm

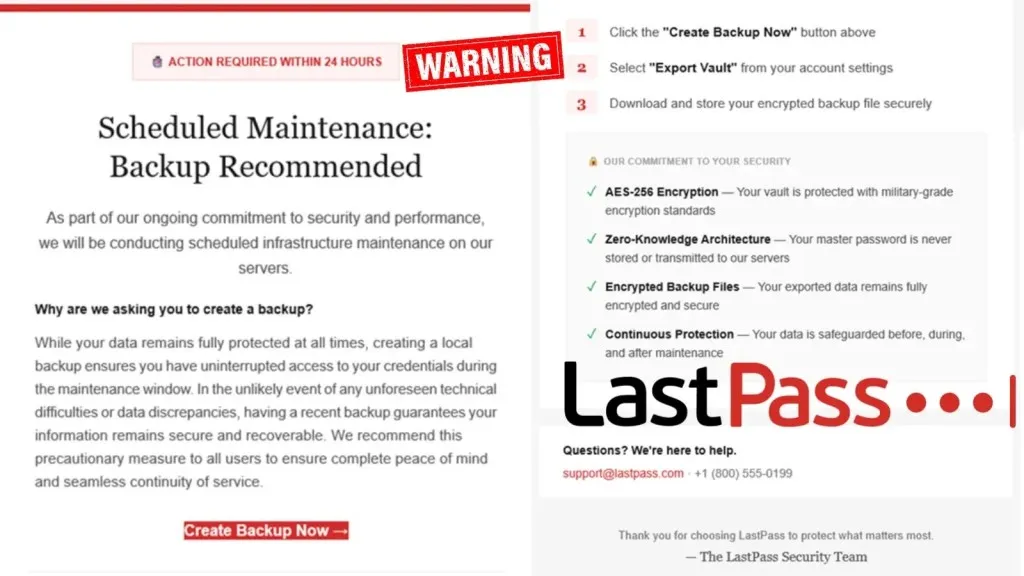

Một cảnh báo bảo mật nghiêm trọng liên quan đến một chiến dịch phishing đang hoạt động mạnh mẽ, bắt đầu từ ngày 19 tháng 1 năm 2026. Các tác nhân độc hại đang mạo danh nhân viên hỗ trợ LastPass và gửi các email lừa đảo, yêu cầu khẩn cấp sao lưu kho dữ liệu để thu thập mật khẩu chính từ những người dùng mất cảnh giác. Việc nhận diện kịp thời là yếu tố then chốt để duy trì an ninh mạng trong môi trường kỹ thuật số hiện nay.

Mục tiêu chính của chiến dịch phishing này là đánh cắp mật khẩu chính (master password) của người dùng LastPass. Đây là thông tin đăng nhập quan trọng nhất, có khả năng mở ra toàn bộ kho dữ liệu mật khẩu đã lưu trữ, dẫn đến rò rỉ dữ liệu nhạy cảm trên diện rộng nếu thành công.

Phân tích Sâu về Chiến dịch Phishing LastPass và Tấn công Mạng

Mục tiêu và Phương thức Lừa đảo trong Chiến dịch Phishing

Các email lừa đảo trong chiến dịch phishing này sử dụng các chiến thuật kỹ thuật xã hội tinh vi. Chúng tạo ra một tình huống khẩn cấp giả mạo, khẳng định rằng quá trình bảo trì LastPass yêu cầu khách hàng phải sao lưu kho dữ liệu của họ trong vòng 24 giờ. Áp lực thời gian này được thiết kế để gây hoang mang và thúc đẩy người dùng hành động mà không suy xét kỹ.

LastPass đã khẳng định rõ ràng rằng hãng không bao giờ yêu cầu mật khẩu chính của khách hàng hoặc yêu cầu sao lưu kho dữ liệu ngay lập tức thông qua email. Bất kỳ thông báo nào yêu cầu các hành động này đều là dấu hiệu rõ ràng của một cuộc tấn công mạng có chủ đích.

Việc cung cấp mật khẩu chính cho các trang web giả mạo có thể dẫn đến việc kiểm soát hoàn toàn kho dữ liệu LastPass của người dùng, bao gồm thông tin đăng nhập cho các dịch vụ tài chính, email và các ứng dụng quan trọng khác. Mức độ rủi ro bảo mật từ hành vi này là cực kỳ cao.

Thời điểm Triển khai Chiến lược và Tối ưu Hóa Tấn công

Chiến dịch phishing này được triển khai một cách chiến lược vào dịp cuối tuần lễ ở Hoa Kỳ, bắt đầu từ ngày 19 tháng 1 năm 2026. Đây là một lựa chọn thời gian có chủ đích, được thiết kế để khai thác tình trạng giảm nhân sự an ninh mạng và kéo dài thời gian phản ứng sự cố của các tổ chức.

Các tác nhân đe dọa thường xuyên khai thác những khoảng thời gian này để tối đa hóa tỷ lệ thành công của việc xâm nhập trước khi bị phát hiện. Khoảng thời gian phản ứng chậm hơn cho phép các kẻ tấn công có thêm thời gian để thực hiện các bước tiếp theo, như củng cố quyền truy cập hoặc thực hiện các hành động độc hại khác, sau khi đã chiếm đoạt được thông tin đăng nhập.

Cơ sở Hạ tầng Phishing và Dấu hiệu Nhận biết Kỹ thuật

Cấu trúc Hạ tầng của Chiến dịch Phishing

Cơ sở hạ tầng của chiến dịch phishing này bao gồm hai thành phần chính được phối hợp:

- Một hệ thống chuyển hướng ban đầu (initial redirect) được lưu trữ trên hạ tầng AWS S3 bị xâm nhập. Việc sử dụng các dịch vụ đám mây hợp pháp nhưng đã bị chiếm dụng giúp các kẻ tấn công che giấu nguồn gốc thực sự và tăng cường độ tin cậy giả mạo cho các liên kết độc hại.

- Một tên miền giả mạo (spoofed domain) được thiết kế để bắt chước các dịch vụ hợp pháp của LastPass. Mục đích là để đánh lừa người dùng rằng họ đang truy cập trang web chính thức, từ đó dễ dàng thu thập thông tin đăng nhập.

Các kỹ thuật này cho phép kẻ tấn công tạo ra một chuỗi tấn công liền mạch, từ email lừa đảo đến trang đăng nhập giả mạo, khó bị phát hiện bởi những người dùng không cảnh giác.

Các Chỉ số Nhận diện (Indicators of Compromise – IOC)

Mặc dù chi tiết cụ thể về các tên miền hoặc địa chỉ IP liên quan không được cung cấp, các chỉ số nhận diện cấp cao (IOC) liên quan đến chiến dịch phishing này bao gồm:

- Địa chỉ email người gửi: Thường không phải là tên miền chính thức của LastPass (

lastpass.comhoặclastpass.eu), dù có thể sử dụng các kỹ thuật giả mạo tiêu đề email. - Liên kết trong email: Dẫn đến các URL không phải

lastpass.com, thường chứa lỗi chính tả hoặc ký tự lạ, hoặc sử dụng các tên miền phụ (subdomain) đáng ngờ. - Nội dung email: Chứa ngôn ngữ khẩn cấp, yêu cầu hành động ngay lập tức đối với mật khẩu chính hoặc sao lưu kho dữ liệu.

- Hạ tầng lưu trữ: Các tên miền chuyển hướng hoặc đích đến được lưu trữ trên các dịch vụ đám mây công cộng bị xâm nhập hoặc các máy chủ không liên quan đến LastPass.

Các tổ chức nên cấu hình hệ thống giám sát an ninh mạng của mình để phát hiện các truy cập hoặc tương tác với các URL không hợp lệ có liên quan đến LastPass.

Biện pháp Phòng ngừa và Ứng phó Toàn diện để Bảo vệ An toàn Thông tin

Khuyến nghị Bảo mật cho Người dùng Cá nhân

Người dùng nên xóa ngay lập tức bất kỳ email nào yêu cầu thực hiện bảo trì LastPass hoặc yêu cầu sao lưu kho dữ liệu. Luôn kiểm tra kỹ người gửi và nội dung email trước khi nhấp vào bất kỳ liên kết nào hoặc cung cấp thông tin cá nhân. Hãy nhớ rằng, LastPass không bao giờ yêu cầu mật khẩu chính hoặc sao lưu kho dữ liệu qua email.

Để xác thực thông tin, người dùng nên truy cập trực tiếp trang web chính thức của LastPass bằng cách gõ địa chỉ vào trình duyệt hoặc sử dụng ứng dụng di động chính thức, thay vì nhấp vào các liên kết trong email. Đây là một nguyên tắc cơ bản và cực kỳ quan trọng của an toàn thông tin trong mọi tình huống.

Khuyến nghị An ninh mạng cho Tổ chức

Các tổ chức cần triển khai các biện pháp kiểm soát bảo mật email mạnh mẽ để chặn các tin nhắn từ các địa chỉ người gửi đã được xác định là độc hại. Điều này bao gồm việc sử dụng các giải pháp chống phishing, lọc email tiên tiến (Advanced Threat Protection – ATP) và cổng bảo mật email (Secure Email Gateways – SEG).

Đồng thời, việc giáo dục nhân viên về các chỉ số nhận biết phishing là cực kỳ quan trọng. Các buổi đào tạo định kỳ về an ninh mạng nên bao gồm các dấu hiệu như ngôn ngữ tạo cảm giác khẩn cấp giả tạo, yêu cầu cung cấp thông tin xác thực nhạy cảm, và các liên kết hoặc tệp đính kèm đáng ngờ. Nâng cao nhận thức là tuyến phòng thủ đầu tiên và hiệu quả nhất.

Ví dụ về cấu hình lọc email cơ bản trong một hệ thống Email Gateway giả định có thể bao gồm việc tạo quy tắc để từ chối hoặc gắn cờ các email từ các tên miền không xác định nhưng giả mạo LastPass, đặc biệt khi nội dung liên quan đến mật khẩu chính.

# Pseudocode cho Cấu hình Email Gateway/DLP để phát hiện Phishing LastPassRULE "LastPass_Phishing_Detection": IF (sender.domain IS NOT "lastpass.com" AND sender.domain IS NOT "lastpass.eu") AND (subject CONTAINS "LastPass Maintenance" OR subject CONTAINS "Vault Backup") AND (body CONTAINS "master password" OR body CONTAINS "urgent backup") THEN SET_SEVERITY HIGH ACTION QUARANTINE_EMAIL NOTIFY_SECURITY_TEAM("LastPass Phishing Attempt Detected") ELSE IF (ANY_URL_IN_EMAIL NOT CONTAINS "lastpass.com") AND (body CONTAINS "LastPass" AND (body CONTAINS "verify account" OR body CONTAINS "update information")) THEN SET_SEVERITY MEDIUM ACTION TAG_AS_SUSPICIOUS NOTIFY_USER("This email may be a phishing attempt. Verify directly on LastPass website.")END RULEViệc triển khai các quy tắc như trên giúp tự động hóa việc phát hiện và ngăn chặn các email lừa đảo, giảm thiểu rủi ro bị chiếm quyền điều khiển tài khoản.

Hành động của LastPass và Cách Báo cáo Phishing

LastPass đang tích cực phối hợp với các đối tác bên thứ ba để gỡ bỏ cơ sở hạ tầng độc hại liên quan đến chiến dịch phishing này. Đây là một phần quan trọng trong việc giảm thiểu tác động và bảo vệ cộng đồng người dùng khỏi các cuộc tấn công mạng.

Người dùng đã nhận được các email lừa đảo được khuyến khích báo cáo chúng trực tiếp tới [email protected] để phân tích và theo dõi. Việc báo cáo kịp thời giúp LastPass và các đối tác nhanh chóng ứng phó, xác định các biến thể mới và ngăn chặn hiệu quả các cuộc tấn công tương tự trong tương lai.

Để biết thêm thông tin chi tiết và cập nhật chính thức từ LastPass về chiến dịch này, vui lòng tham khảo thông báo trên blog của LastPass, đây là nguồn thông tin đáng tin cậy nhất về các vấn đề bảo mật liên quan đến dịch vụ của họ.