Cảnh báo nguy hiểm: Tấn công Phishing nhắm mục tiêu Cardano

Một chiến dịch tấn công phishing tinh vi đang lan truyền trong cộng đồng Cardano, gây ra những rủi ro bảo mật đáng kể cho người dùng muốn tải xuống ứng dụng Eternl Desktop mới được công bố. Chiến dịch này lợi dụng một email được tạo tác chuyên nghiệp, giả mạo nhằm quảng bá một giải pháp ví tiền điện tử hợp pháp được thiết kế để staking token Cardano và tham gia quản trị một cách an toàn.

Phân tích Chiến dịch Tấn công Phishing nhắm mục tiêu Cardano

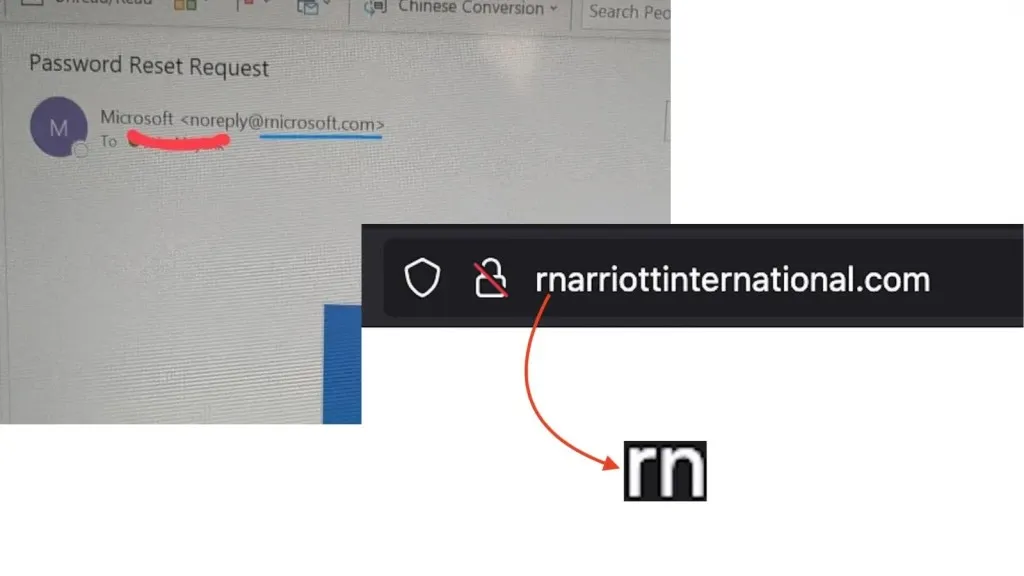

Kẻ tấn công đã triển khai một email giả mạo với nội dung được dàn dựng rất chuyên nghiệp. Email này giả vờ giới thiệu một giải pháp ví hợp pháp, chuyên biệt cho việc staking an toàn và tham gia quản trị token Cardano.

Để tạo sự tin cậy và thu hút người dùng, thông báo giả mạo này còn đề cập đến các ưu đãi cụ thể trong hệ sinh thái. Các ưu đãi bao gồm phần thưởng token NIGHT và ATMA thông qua chương trình Diffusion Staking Basket.

Sự khéo léo trong việc sử dụng các thuật ngữ và chương trình quen thuộc trong cộng đồng Cardano giúp thông điệp trở nên thuyết phục. Điều này đánh lừa người dùng rằng họ đang tương tác với một nguồn đáng tin cậy.

Kẻ tấn công đã tạo ra một bản sao gần như y hệt của thông báo chính thức về ứng dụng Eternl Desktop. Bản sao này bao gồm các thông điệp về khả năng tương thích với ví phần cứng, quản lý khóa cục bộ và các tùy chọn ủy quyền nâng cao.

Email được duy trì với giọng văn chuyên nghiệp, trau chuốt, ngữ pháp chuẩn xác và không có lỗi chính tả rõ ràng. Điều này làm cho chiến dịch tấn công phishing trở nên đặc biệt hiệu quả trong việc đánh lừa các thành viên cộng đồng.

Phương thức Lừa đảo và Mồi nhử

Mục tiêu của chiến dịch là khiến người dùng tin rằng họ đang tải về một công cụ an toàn và đáng tin cậy. Bằng cách lồng ghép các yếu tố độc hại vào một vỏ bọc quen thuộc, kẻ tấn công tạo ra một bẫy khó nhận diện.

Sự trùng khớp trong ngôn ngữ và thiết kế với thông báo gốc giúp mồi nhử trở nên thuyết phục. Điều này khuyến khích nạn nhân tiềm năng nhấp vào liên kết độc hại mà không chút nghi ngờ về tính xác thực.

Chiến dịch sử dụng một tên miền mới được đăng ký, download.eternldesktop.network, để phân phối gói cài đặt độc hại. Quá trình này diễn ra mà không có bất kỳ xác minh chính thức nào hoặc xác thực chữ ký số.

Việc thiếu chữ ký số hợp lệ trên phần mềm đáng lẽ phải là một dấu hiệu cảnh báo rõ ràng. Tuy nhiên, dưới áp lực tâm lý và sự lừa dối tinh vi, người dùng có thể bỏ qua yếu tố bảo mật quan trọng này.

Khám phá Mã Độc và Cơ chế Xâm Nhập

Nhà nghiên cứu mối đe dọa độc lập và nhà phân tích phần mềm độc hại Anurag đã xác định trình cài đặt độc hại này thông qua kiểm tra kỹ thuật chi tiết. Ông tiết lộ rằng tệp Eternl.msi có vẻ hợp pháp thực chất chứa một công cụ quản lý từ xa LogMeIn Resolve được ẩn giấu trong gói cài đặt của nó.

Khám phá này đã phơi bày một nỗ lực lạm dụng chuỗi cung ứng (supply-chain abuse) đáng kể. Mục tiêu của nó là thiết lập quyền truy cập trái phép dai dẳng trên các hệ thống nạn nhân, dẫn đến nguy cơ xâm nhập mạng sâu rộng và kiểm soát từ xa.

Tệp cài đặt MSI độc hại này có kích thước 23.3 megabyte với giá trị hash 8fa4844e40669c1cb417d7cf923bf3e0. Nó thực sự thả một tệp thực thi có tên unattended-updater.exe, mang tên gốc là GoToResolveUnattendedUpdater.exe.

Tệp này cho phép kẻ tấn công thiết lập một kênh giao tiếp bí mật với hệ thống nạn nhân. Điều này cung cấp khả năng kiểm soát và giám sát từ xa mà không cần sự tương tác hay nhận thức của người dùng. Đây là bản chất nguy hiểm của việc lạm dụng các công cụ quản lý từ xa.

Để biết thêm chi tiết về phân tích kỹ thuật của mã độc này, bạn có thể tham khảo báo cáo chuyên sâu của Anurag trên malwr-analysis.com.

Chi tiết Kỹ thuật về Mã Độc LogMeIn Resolve

Trong quá trình phân tích runtime, tệp thực thi này tạo một cấu trúc thư mục được định danh duy nhất. Cấu trúc này nằm dưới thư mục Program Files của hệ thống và ghi nhiều tệp cấu hình khác nhau. Các tệp cấu hình này rất quan trọng để điều khiển hành vi của công cụ RMM bị lạm dụng.

- unattended.json: Tệp cấu hình này được thiết kế để kích hoạt chức năng truy cập từ xa mà không yêu cầu tương tác hoặc sự chấp thuận của người dùng. Nó là chìa khóa để duy trì quyền truy cập bí mật.

- logger.json: Khả năng cao được sử dụng để định cấu hình các tùy chọn ghi nhật ký, cho phép kẻ tấn công thu thập thông tin về hoạt động hệ thống.

- mandatory.json: Có thể chứa các cài đặt bắt buộc hoặc thông tin đăng nhập cần thiết cho hoạt động của phần mềm.

- pc.json: Thường lưu trữ thông tin nhận dạng máy tính hoặc các cấu hình cụ thể cho từng máy trạm.

Đặc biệt, tệp cấu hình unattended.json biến công cụ quản lý từ xa hợp pháp thành một phương tiện hiệu quả cho mã độc. Điều này cho phép kẻ tấn công duy trì sự hiện diện lâu dài và thực hiện các hành động độc hại.

Hành vi này thể hiện cách thức mà các công cụ hợp pháp có thể bị lạm dụng để thiết lập quyền truy cập trái phép. Đây là một chiến thuật phổ biến trong các cuộc tấn công mạng tinh vi và lạm dụng phần mềm.

Giao tiếp Mạng và Khả năng Duy trì

Tệp thực thi được thả cố gắng thiết lập kết nối với cơ sở hạ tầng liên quan đến các dịch vụ GoTo Resolve hợp pháp. Các điểm đến bao gồm devices-iot.console.gotoresolve.com và dumpster.console.gotoresolve.com.

Phân tích mạng tiết lộ rằng phần mềm độc hại truyền thông tin sự kiện hệ thống dưới định dạng JSON tới các máy chủ từ xa. Việc này được thực hiện bằng cách sử dụng thông tin xác thực API được mã hóa cứng được nhúng trong mã độc.

Kênh giao tiếp này được thiết lập để thực thi lệnh từ xa và giám sát hệ thống theo thời gian thực. Các nhà nghiên cứu bảo mật phân loại hành vi này là cực kỳ nghiêm trọng vì nó cung cấp quyền kiểm soát hoàn toàn.

Các công cụ quản lý từ xa cung cấp cho tác nhân đe dọa khả năng duy trì lâu dài trên hệ thống nạn nhân. Điều này bao gồm thực thi lệnh từ xa, thu thập thông tin xác thực, exfiltrate dữ liệu nhạy cảm và di chuyển ngang trong mạng.

Đây là một mối đe dọa nghiêm trọng đối với an toàn thông tin của các tổ chức và người dùng cá nhân. Việc lạm dụng các công cụ RMM (Remote Monitoring and Management) là một chiến thuật ngày càng phổ biến.

Kẻ tấn công biến các tiện ích quản trị hợp pháp thành công cụ xâm nhập mạng và kiểm soát hệ thống từ xa một cách kín đáo, khó bị phát hiện bởi các biện pháp phòng thủ truyền thống.

Các Chỉ số Thỏa hiệp (IOCs) quan trọng

Để hỗ trợ phát hiện và ứng phó, các chỉ số thỏa hiệp sau đây đã được xác định. Các IOC này rất quan trọng để các nhà quản trị hệ thống và chuyên gia bảo mật có thể nhanh chóng nhận diện và ngăn chặn mối đe dọa.

- Tên miền độc hại:

download.eternldesktop.network - Hash của tệp MSI độc hại (SHA256):

8fa4844e40669c1cb417d7cf923bf3e0

Các tổ chức nên tích hợp các IOC này vào hệ thống phòng thủ của mình. Điều này bao gồm tường lửa, hệ thống phát hiện và ngăn chặn xâm nhập (IDS/IPS) và giải pháp Endpoint Detection and Response (EDR).

Việc chủ động cập nhật các IOC này giúp phát hiện và chặn các kết nối hoặc tệp liên quan đến chiến dịch tấn công phishing này một cách hiệu quả.

Biện pháp Phòng ngừa và Khuyến nghị Bảo mật

Chiến dịch này minh họa cách các câu chuyện quản trị tiền điện tử và các tham chiếu đến hệ sinh thái hợp pháp bị vũ khí hóa. Chúng được sử dụng để phân phối các công cụ truy cập bí mật, tạo nên một rủi ro bảo mật đáng lo ngại.

Người dùng phải luôn xác minh tính xác thực của phần mềm chỉ thông qua các kênh chính thức. Tránh tải xuống ứng dụng ví từ các nguồn không xác minh hoặc các tên miền mới đăng ký, bất kể email phân phối có vẻ chuyên nghiệp đến đâu.

Kiểm tra kỹ URL, xác minh chữ ký số của các tệp cài đặt và sử dụng các giải pháp bảo mật đáng tin cậy là các bước cần thiết. Điều này giúp ngăn chặn việc bị lừa bởi các cuộc tấn công phishing và bảo vệ hệ thống khỏi mã độc.

Cộng đồng bảo mật khuyến nghị áp dụng một cách tiếp cận đa lớp để phòng thủ. Điều này bao gồm các biện pháp kỹ thuật và nâng cao nhận thức người dùng:

- Luôn kiểm tra nguồn gốc phần mềm: Đảm bảo mọi phần mềm được tải xuống từ các trang web chính thức, có chứng chỉ SSL hợp lệ và đáng tin cậy. Luôn ưu tiên các kênh phân phối đã được xác minh.

- Xác minh chữ ký số: Đối với các tệp cài đặt thực thi (.msi, .exe), luôn kiểm tra chữ ký số để đảm bảo tính toàn vẹn và nguồn gốc của phần mềm. Phần mềm không có chữ ký hoặc chữ ký không hợp lệ nên bị nghi ngờ.

- Nâng cao nhận thức người dùng: Đào tạo người dùng thường xuyên về các dấu hiệu của tấn công phishing, kỹ thuật lừa đảo qua email và các phương pháp social engineering khác.

- Sử dụng giải pháp bảo mật mạnh mẽ: Triển khai phần mềm chống virus/endpoint detection and response (EDR) có khả năng phát hiện các hành vi độc hại, ngay cả khi chúng sử dụng công cụ hợp pháp.

- Giám sát mạng và nhật ký hệ thống: Theo dõi lưu lượng mạng để phát hiện các kết nối bất thường tới các máy chủ Command & Control (C2) hoặc dịch vụ RMM không được ủy quyền. Phân tích nhật ký hệ thống để tìm kiếm các hoạt động đáng ngờ.

- Nguyên tắc đặc quyền tối thiểu: Đảm bảo người dùng và ứng dụng chỉ có các quyền cần thiết để thực hiện công việc của họ, hạn chế khả năng lây lan nếu một hệ thống bị xâm nhập.

- Phân đoạn mạng: Triển khai phân đoạn mạng để giới hạn phạm vi tác động của một cuộc xâm nhập mạng tiềm tàng, ngăn chặn sự lây lan của mã độc.

Để hiểu rõ hơn về các rủi ro bảo mật liên quan đến tấn công chuỗi cung ứng phần mềm và cách phòng ngừa, bạn có thể tham khảo tài liệu từ các nguồn chính thống như CISA.gov.

Việc chủ động trong bảo mật, kết hợp với sự cảnh giác cao độ và việc triển khai các biện pháp phòng thủ toàn diện, giúp giảm thiểu đáng kể nguy cơ bị xâm nhập mạng và bảo vệ tài sản kỹ thuật số khỏi các mối đe dọa ngày càng tinh vi.