KimJongRAT: Mối đe dọa nghiêm trọng cho người dùng Windows

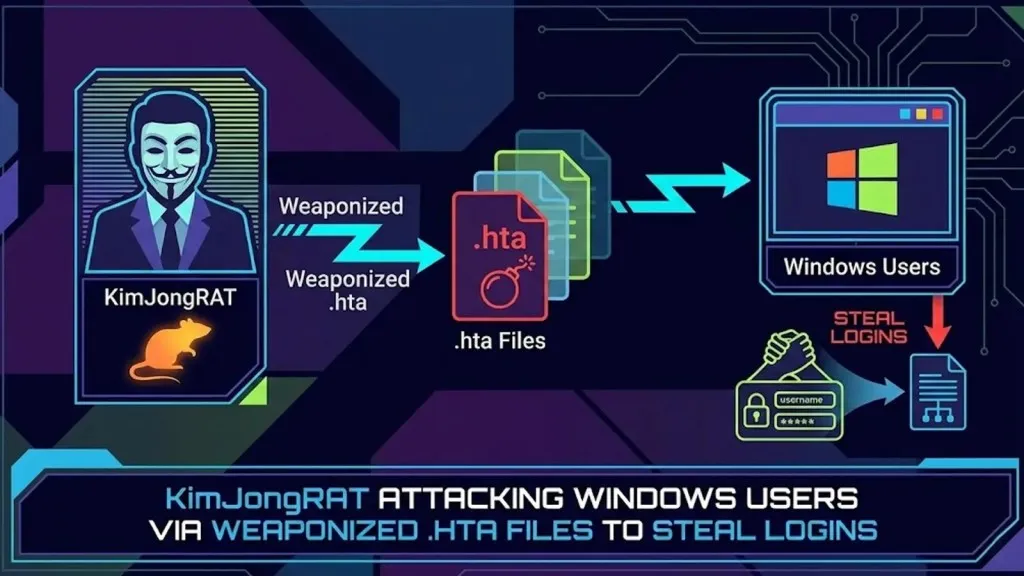

Một mối đe dọa mạng mới dưới dạng Trojan truy cập từ xa (RAT) mang tên KimJongRAT đã xuất hiện, gây ra nguy cơ nghiêm trọng cho người dùng Windows. Mã độc tinh vi này được cho là do nhóm tấn công Kimsuky triển khai, với khả năng gây hại đáng kể.

Chiến dịch Tấn công KimJongRAT

Chiến dịch tấn công mạng này thường khởi đầu bằng một email lừa đảo (phishing email) được thiết kế tinh vi. Email chứa một tệp lưu trữ độc hại được ngụy trang cẩn thận với tên gọi “National Tax Notice”, nhằm đánh lừa người nhận.

Những nạn nhân không nghi ngờ khi mở tệp này sẽ vô tình khởi động chuỗi lây nhiễm phức tạp của KimJongRAT.

Khởi tạo và Cơ chế Lây nhiễm Ban đầu

Khi tệp lưu trữ độc hại được mở, người dùng sẽ thấy một tệp shortcut. Tệp này được ngụy trang khéo léo dưới dạng một tài liệu PDF hợp pháp, tạo sự tin tưởng cho người dùng.

Việc thực thi tệp shortcut này kích hoạt một lệnh ẩn được thiết kế để giải mã một URL được mã hóa Base64. Sau đó, mã độc lạm dụng tiện ích Microsoft HTML Application (MSHTA) hợp pháp của hệ điều hành để thiết lập kết nối với một máy chủ từ xa.

Kỹ thuật này cho phép KimJongRAT âm thầm tải xuống một payload bổ sung có tên tax.hta. Việc sử dụng MSHTA giúp bỏ qua nhiều kiểm tra bảo mật tiêu chuẩn, khiến việc phát hiện trở nên khó khăn hơn.

Các nhà phân tích bảo mật tại Alyac đã xác định rằng script loader này được triển khai bằng VBScript và sử dụng các kỹ thuật lẩn tránh tinh vi để tránh bị phát hiện. Thông tin chi tiết về phân tích này có thể được tìm thấy tại Alyac Blog.

Kỹ thuật Lẩn tránh và Điều chỉnh Hành vi

Mã độc KimJongRAT được thiết kế để né tránh phát hiện một cách chủ động. Nó lợi dụng các dịch vụ hợp pháp như Google Drive để lưu trữ các thành phần độc hại của mình, giảm thiểu khả năng bị gắn cờ bởi các hệ thống bảo mật truyền thống.

Khi đã kích hoạt, loader sẽ tải về hai loại tệp: các tài liệu mồi nhử (decoy documents) nhằm đánh lừa người dùng, và các tệp nhị phân độc hại thực sự cần thiết cho giai đoạn tấn công tiếp theo.

Kiểm tra và Vô hiệu hóa Windows Defender

Một trong những khía cạnh đáng chú ý nhất của KimJongRAT là khả năng thích ứng hành vi dựa trên cấu hình bảo mật của môi trường mục tiêu. Mã độc thực thi một lệnh VBScript cụ thể để kiểm tra trạng thái của Windows Defender trước khi tiến hành các bước tiếp theo.

Nó sử dụng đoạn mã sau để xác định xem dịch vụ bảo mật có đang hoạt động hay không:

Set exec = oShell.Exec(ss)If InStr(output, “STOPPED”) > 0 ThenNếu kết quả cho thấy Windows Defender bị vô hiệu hóa, KimJongRAT sẽ tải xuống một tệp có tên v3.log, tệp này chứa payload chính để thực thi. Ngược lại, nếu dịch vụ bảo mật đang hoạt động, mã độc sẽ truy xuất một tệp thay thế gọi là pipe.log nhằm mục đích vượt qua các cơ chế phát hiện.

Duy trì Quyền truy cập trong Hệ thống

Bất kể con đường lây nhiễm và lẩn tránh nào được thực hiện, KimJongRAT luôn thiết lập khả năng duy trì quyền truy cập (persistence) trong hệ thống. Mã độc này đạt được điều đó bằng cách đăng ký vào sổ đăng ký hệ thống (system registry).

Cơ chế này đảm bảo rằng KimJongRAT sẽ tự động chạy mỗi khi hệ thống khởi động. Điều này cho phép mã độc tiếp tục các hoạt động độc hại, bao gồm việc truyền dữ liệu đã đánh cắp định kỳ về máy chủ điều khiển.

Mục tiêu và Tác động của KimJongRAT

Mục tiêu chính của chiến dịch sử dụng KimJongRAT là rò rỉ dữ liệu cá nhân và tài chính nhạy cảm từ các nạn nhân. Mã độc được thiết kế để thu thập một loạt thông tin quan trọng.

Các Loại Dữ liệu bị Đánh cắp

KimJongRAT nhắm mục tiêu vào nhiều loại dữ liệu, bao gồm:

- Thông tin chi tiết hệ thống (system details)

- Dữ liệu lưu trữ trình duyệt (browser storage data)

- Khóa mã hóa (encryption keys)

- Thông tin ví tiền điện tử (cryptocurrency wallet information)

- Thông tin đăng nhập cho các nền tảng liên lạc phổ biến như Telegram và Discord

Việc nhắm mục tiêu cụ thể vào thông tin ví tiền điện tử và thông tin đăng nhập các nền tảng liên lạc biến KimJongRAT thành một công cụ cực kỳ nguy hiểm. Nó có thể được sử dụng cho hành vi đánh cắp danh tính, gian lận tài chính và các hoạt động độc hại khác.

Chỉ số Thỏa hiệp (IOCs)

Dưới đây là các chỉ số thỏa hiệp (Indicators of Compromise – IOCs) đã được xác định liên quan đến mã độc KimJongRAT:

- Tên tệp lưu trữ độc hại: National Tax Notice

- Payload phụ được tải xuống: tax.hta

- Tệp payload chính (khi Windows Defender bị tắt): v3.log

- Tệp payload thay thế (khi Windows Defender đang chạy): pipe.log