Mã độc game nguy hiểm: Tấn công mạng với Remote Code Execution

Trong bối cảnh ra mắt của các tựa game bom tấn, các chiến dịch tấn công mạng lợi dụng sự phổ biến này để phát tán mã độc ngày càng trở nên tinh vi. Gần đây, kẻ tấn công đã nhắm mục tiêu vào cộng đồng game thủ thông qua việc giả mạo các phiên bản game crack và công cụ hỗ trợ game (trainers) của một tựa game phổ biến được phát hành vào tháng 10. Các phần mềm độc hại này được phát tán rộng rãi trên các trang web torrent và diễn đàn ngầm, nhằm lừa gạt người chơi và những cá nhân tìm kiếm các bản sửa đổi game.

Các chiến dịch độc hại này sử dụng chiến thuật giả mạo các nhóm crack game nổi tiếng như InsaneRamZes và RUNE. Việc này giúp chúng tạo dựng lòng tin và uy tín ban đầu với người dùng, một chiến thuật phổ biến trong các cuộc tấn công giả mạo thương hiệu trên nhiều lĩnh vực khác.

Phân Tích Các Chiến Dịch Tấn Công Mạng Giả Mạo Game

Các nhà nghiên cứu bảo mật tại Bitdefender Labs đã phát hiện và phân tích chi tiết các chiến dịch mã độc này sau khi kiểm tra nhiều mẫu phần mềm độc hại khác nhau. Quá trình điều tra cho thấy không có bất kỳ tệp tin độc hại nào thực sự chứa chức năng của tựa game được giả mạo. Điều này chứng tỏ chúng hoàn toàn là các công cụ độc hại được thiết kế để khai thác người dùng.

Dựa trên các cách tiếp cận kỹ thuật khác nhau, có khả năng các tệp tin độc hại này đến từ nhiều nhóm đe dọa khác nhau. Mỗi biến thể mã độc được phát triển với các mục tiêu cụ thể, từ đánh cắp dữ liệu trình duyệt và thông tin đăng nhập ví tiền điện tử đến thiết lập quyền kiểm soát từ xa trên các hệ thống bị nhiễm. Bitdefender Labs đã công bố chi tiết về nghiên cứu này, cung cấp cái nhìn sâu sắc về các kỹ thuật được sử dụng.

Các Biến Thể Mã Độc Chính Được Phát Hiện

Nghiên cứu đã xác định ba biến thể mã độc riêng biệt, mỗi loại có cách thức hoạt động và mục tiêu khác nhau. Sự đa dạng này cho thấy mức độ chuyên nghiệp và khả năng phối hợp của các nhóm tội phạm mạng.

Biến Thể 1: Kẻ Đánh Cắp Thông Tin Đơn Giản (Info Stealer)

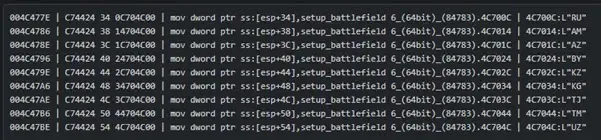

Mẫu mã độc đầu tiên hoạt động như một công cụ đánh cắp thông tin đơn giản nhưng rất hiệu quả. Nó được ngụy trang dưới dạng một “Battlefield 6 Trainer Installer”. Biến thể này dễ dàng được tìm thấy trên trang kết quả tìm kiếm thứ hai của Google, tăng khả năng tiếp cận đến các nạn nhân tiềm năng.

Khi được thực thi, mã độc này sẽ quét các thư mục cục bộ và cấu hình trình duyệt để trích xuất dữ liệu nhạy cảm. Các loại thông tin rò rỉ bao gồm dữ liệu ví tiền điện tử, phiên cookie từ các trình duyệt phổ biến như Chrome, Edge và Firefox. Ngoài ra, nó cũng thu thập các token và thông tin đăng nhập phiên Discord, cùng với dữ liệu tiện ích mở rộng ví tiền điện tử từ các plugin Chrome như iWallet và Yoroi.

Tất cả thông tin rò rỉ này sau đó được gửi đến máy chủ có địa chỉ 198.251.84.9 qua giao thức HTTP không mã hóa. Quá trình truyền dữ liệu diễn ra mà không có bất kỳ nỗ lực che giấu hay mã hóa nào, khiến việc phát hiện và phân tích trở nên tương đối dễ dàng hơn đối với các công cụ giám sát mạng.

Biến Thể 2: Mã Độc Tinh Vi Với Cơ Chế Lẩn Tránh

Biến thể thứ hai, được phát tán dưới tên “Battlefield 6.GOG-InsaneRamZes”, thể hiện mức độ tinh vi cao hơn đáng kể thông qua việc triển khai các chiến thuật né tránh tiên tiến. Mục tiêu chính của nó là tránh bị phát hiện bởi các hệ thống bảo mật và phân tích.

Mã độc này sử dụng cơ chế chặn thực thi theo khu vực, ngừng hoạt động khi phát hiện cài đặt ngôn ngữ hoặc vùng của Nga hoặc các quốc gia thuộc Cộng đồng các Quốc gia Độc lập (CIS). Đây là một biện pháp tự bảo vệ phổ biến được các nhóm tội phạm mạng hoạt động tại các khu vực này sử dụng để tránh điều tra và truy vết.

Nó cũng sử dụng kỹ thuật Windows API hashing để che giấu các hoạt động của mình, làm cho việc phân tích tĩnh trở nên khó khăn hơn. Thêm vào đó, mã độc thực hiện các kiểm tra phát hiện anti-sandbox bằng cách phân tích thời gian hoạt động của hệ thống, nhằm tránh bị phân tích trong môi trường ảo hóa.

Phân tích bộ nhớ của biến thể này cũng tiết lộ các tham chiếu đến các công cụ phát triển như Postman và BitBucket. Điều này gợi ý rằng mã độc có thể nhắm mục tiêu vào thông tin đăng nhập của nhà phát triển và khóa API, mở ra cánh cửa cho các cuộc tấn công khai thác sâu hơn vào chuỗi cung ứng phần mềm hoặc cơ sở hạ tầng phát triển.

Biến Thể 3: Tác Nhân Điều Khiển Từ Xa (C2 Agent)

Mẫu mã độc thứ ba được ngụy trang dưới dạng một ảnh ISO của tựa game, nhưng thực chất lại triển khai một tác nhân command-and-control (C2) có khả năng duy trì quyền truy cập lâu dài. Tệp thực thi này có dung lượng khoảng 25MB và chứa dữ liệu nén.

Khi được thực thi, dữ liệu nén sẽ được giải nén và tạo ra một tệp tin có tên “2GreenYellow.dat” trong thư mục người dùng. Sau đó, tệp này được âm thầm thực thi bằng cách sử dụng regsvr32.exe, một tiện ích hợp pháp của Windows, để tải và đăng ký DLL độc hại.

DLL đã cài đặt sẽ liên tục cố gắng kết nối với ei-in-f101.1e100.net. Tên miền này có vẻ sử dụng hạ tầng của Google làm máy chủ chuyển tiếp hoặc làm vỏ bọc cho việc liên lạc. Cấu trúc C2 cho thấy khả năng thực hiện remote code execution (thực thi mã từ xa) và đánh cắp dữ liệu trong tương lai, cho phép kẻ tấn công duy trì quyền kiểm soát và tiến hành các hoạt động độc hại theo ý muốn.

Chỉ Số Thỏa Hiệp (IOCs)

Để hỗ trợ việc phát hiện và ứng phó, các chỉ số thỏa hiệp (Indicators of Compromise – IOCs) sau đây đã được xác định từ các chiến dịch mã độc này:

- Địa chỉ IP máy chủ C2/Exfiltration:

198.251.84.9 - Tên miền máy chủ C2:

ei-in-f101.1e100.net - Tên tệp độc hại được thả:

2GreenYellow.dat

Khuyến Nghị Bảo Mật và Phòng Ngừa

Để tự bảo vệ khỏi các loại mã độc lợi dụng sự phổ biến của game, người dùng và tổ chức cần tuân thủ các biện pháp bảo mật nghiêm ngặt. Việc này giúp giảm thiểu rủi ro bị xâm nhập mạng và bảo vệ dữ liệu nhạy cảm.

- Tránh tải phần mềm không rõ nguồn gốc: Tuyệt đối không tải các phiên bản game crack, công cụ hỗ trợ game hoặc bất kỳ phần mềm nào từ các trang web torrent, diễn đàn không chính thống hoặc nguồn không đáng tin cậy.

- Xác minh nguồn gốc: Luôn tải game và phần mềm từ các cửa hàng ứng dụng chính thức hoặc trang web của nhà phát triển.

- Cập nhật phần mềm bảo mật: Đảm bảo rằng phần mềm diệt virus và phần mềm chống mã độc trên hệ thống luôn được cập nhật phiên bản mới nhất. Điều này giúp phát hiện và ngăn chặn các mối đe dọa đã biết.

- Thận trọng với email và tin nhắn lừa đảo: Luôn cảnh giác với các liên kết hoặc tệp đính kèm trong email và tin nhắn không mong muốn, đặc biệt nếu chúng hứa hẹn các ưu đãi game hấp dẫn hoặc các bản phát hành sớm.

- Sao lưu dữ liệu: Thực hiện sao lưu dữ liệu quan trọng định kỳ để có thể khôi phục hệ thống trong trường hợp bị tấn công hoặc nhiễm mã độc.