Tấn công mạng JackFix: Nguy hiểm rò rỉ dữ liệu từ mã độc tinh vi

Chiến dịch JackFix đại diện cho một tấn công mạng tinh vi, sử dụng các trang web người lớn giả mạo để chiếm đoạt màn hình người dùng bằng các thông báo cập nhật Windows giả mạo. Mục tiêu cốt lõi của chiến dịch này là lừa người dùng thực thi các payload mã độc đa giai đoạn. Đây là một ví dụ phức tạp về sự kết hợp giữa kỹ thuật thao túng tâm lý, khả năng né tránh phát hiện tiên tiến và triển khai mã độc quy mô lớn để đạt được mục đích xâm nhập hệ thống và đánh cắp dữ liệu.

Chiến dịch JackFix: Phân tích Mối Đe Dọa Mạng và Kỹ thuật Che Giấu

Điểm Khởi đầu và Kỹ thuật Screen Hijacking Tinh vi

Điểm khởi đầu của chiến dịch JackFix thường là các trang web người lớn giả mạo, bắt chước các nền tảng phổ biến và đáng tin cậy như xHamster và PornHub. Những trang này có khả năng cao được quảng bá thông qua các chiến dịch malvertising trên các nền tảng quảng cáo không rõ nguồn gốc, thu hút nạn nhân tiềm năng.

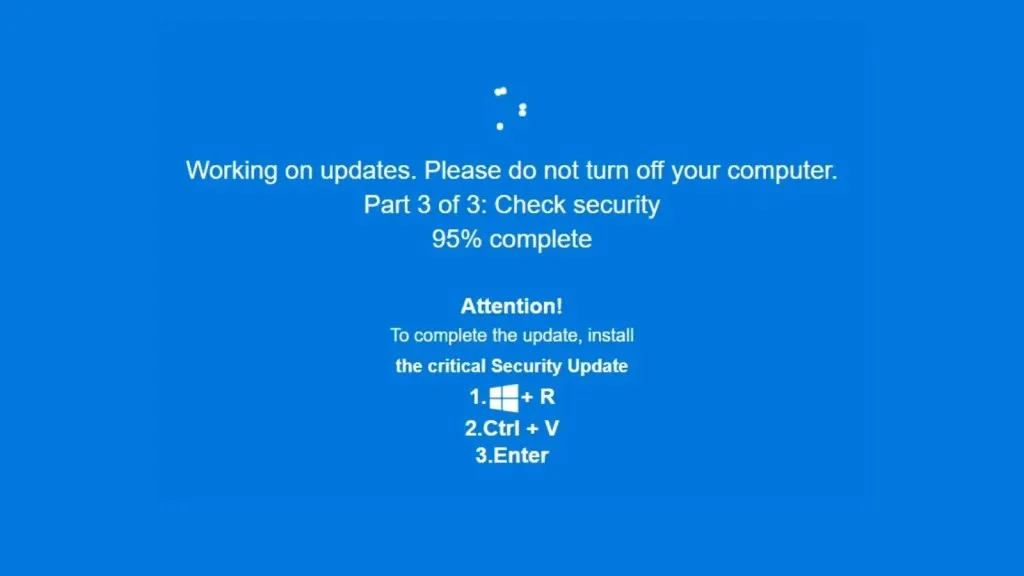

Ngay khi người dùng tương tác với một trong các trang web độc hại này, cuộc tấn công mạng JackFix sẽ được kích hoạt. Trình duyệt của nạn nhân bị buộc chuyển sang chế độ toàn màn hình, sau đó hiển thị một màn hình "Cập nhật Bảo mật Quan trọng của Windows" rất thuyết phục. Màn hình giả mạo này được thiết kế với các hình ảnh động, thanh tiến trình và phong cách màn hình xanh quen thuộc, nhằm tạo ra cảm giác cấp bách và đáng tin cậy.

Kỹ thuật "screen hijacking" này kết hợp tính khẩn cấp của chủ đề cập nhật hệ thống với sự ngại ngùng từ nội dung người lớn mà nạn nhân đang truy cập. Điều này tạo ra một áp lực tâm lý đáng kể, thúc đẩy nạn nhân nhanh chóng tuân thủ các hướng dẫn trên màn hình để "khắc phục" sự cố. Giao diện giả mạo được lập trình để vô hiệu hóa các phím thoát tiêu chuẩn như Escape và F11, mặc dù hiệu quả có thể khác nhau tùy thuộc vào trình duyệt được sử dụng. Phương pháp này khai thác tâm lý lo lắng và sự quen thuộc của người dùng với giao diện hệ điều hành để lừa họ thực hiện các bước mà cuối cùng sẽ làm tổn hại đến hệ thống.

Chiến lược Né tránh Phát hiện và Chuyển hướng Thông minh của Kẻ Tấn công

Các tác nhân đe dọa đằng sau chiến dịch JackFix đã triển khai nhiều phương pháp nâng cao để né tránh các công cụ và hệ thống phát hiện hiện có. Chiến dịch này không chỉ che giấu các payload mã độc phức tạp của mình mà còn ngụy trang các lệnh được sử dụng để khởi tạo cuộc tấn công ClickFix ban đầu. Sự che giấu này cho phép chúng vượt qua nhiều giải pháp phòng ngừa và phát hiện dựa trên chữ ký hoặc hành vi thông thường.

Một chiến thuật đặc biệt thông minh là việc sử dụng chiến lược chuyển hướng URL độc hại. Nếu các URL này được truy cập trực tiếp bởi các nhà nghiên cứu bảo mật hoặc công cụ phân tích tự động, chúng sẽ tự động chuyển hướng đến các trang web lành tính và phổ biến như Google hoặc Steam. Điều này giúp tránh bị gắn cờ là độc hại bởi các dịch vụ phân tích mối đe dọa như VirusTotal, duy trì tính "sạch" cho cơ sở hạ tầng của kẻ tấn công.

Tuy nhiên, các URL này chỉ phân phối payload độc hại khi được truy cập thông qua các lệnh PowerShell cụ thể và trong ngữ cảnh của cuộc tấn công mạng đã được chuẩn bị trước. Kỹ thuật này làm tăng đáng kể độ khó trong việc phân tích và đối phó với chiến dịch, cho phép kẻ tấn công duy trì hoạt động trong thời gian dài mà ít bị phát hiện.

Để tìm hiểu thêm về các chiến dịch malvertising mới và cách chúng được sử dụng làm vector tấn công ban đầu, bạn có thể tham khảo bài viết này.

Chuỗi Tấn công Mạng Đa Giai đoạn và Triển khai Mã độc Khối lượng lớn

Quy trình Thực thi và Leo thang Đặc quyền hệ thống

Một khi nạn nhân bị lừa chạy các lệnh ban đầu, một chuỗi tấn công mạng đa giai đoạn phức tạp sẽ được khởi động trên hệ thống. Quá trình này thường bắt đầu với việc sử dụng tiện ích mshta của Windows, sau đó kích hoạt một trình tải xuống dựa trên PowerShell.

Script PowerShell giai đoạn thứ hai có nhiệm vụ leo thang đặc quyền. Nó liên tục hiển thị các lời nhắc User Account Control (UAC) cho người dùng. Mức độ thường xuyên của các lời nhắc này khiến máy tính trở nên gần như không thể sử dụng được, buộc người dùng phải chấp nhận cấp quyền quản trị để tiếp tục thao tác. Sau khi có được quyền truy cập nâng cao, script sẽ tiến hành triển khai một số lượng lớn các mẫu mã độc cùng một lúc.

Chiến lược "Spray and Prey" và Các Biến thể Mã độc Được Triển khai

Các nhà nghiên cứu đã mô tả phương pháp này là chiến lược "spray and prey", nhấn mạnh vào việc phân phối ồ ạt các loại mã độc khác nhau. Trong một lần lây nhiễm duy nhất, hệ thống có thể bị thực thi đồng thời tới tám biến thể mã độc khác nhau. Việc triển khai quy mô lớn này có chủ đích nhằm đảm bảo rằng ngay cả khi một số payload bị chặn bởi phần mềm bảo mật, những payload khác vẫn có khả năng cao thành công trong việc xâm nhập và chiếm quyền kiểm soát hệ thống, gây ra nguy cơ nghiêm trọng về rò rỉ dữ liệu.

Các mã độc được triển khai bao gồm các phiên bản mới nhất của các info-stealers mạnh mẽ như Rhadamanthys, Vidar 2.0, và RedLine. Ngoài ra, chiến dịch còn phát tán client botnet Amadey cùng với nhiều loaders và các Remote Access Trojans (RATs) khác nhau. Sự kết hợp của nhiều loại mã độc đảm bảo kẻ tấn công có nhiều con đường để duy trì quyền truy cập, thu thập thông tin và thực hiện các hành động độc hại khác.

Các info-stealers này được thiết kế để thu thập thông tin nhạy cảm từ hệ thống bị lây nhiễm, bao gồm mật khẩu lưu trữ, thông tin trình duyệt, dữ liệu ví tiền điện tử và các tài liệu cá nhân. Sự hiện diện của botnet client Amadey cho phép kẻ tấn công điều khiển từ xa máy tính của nạn nhân, biến nó thành một phần của mạng botnet lớn hơn. Trong khi đó, các RATs cung cấp quyền truy cập đầy đủ vào hệ thống, cho phép kẻ tấn công thực hiện bất kỳ hành động nào từ xa.

Để biết thêm chi tiết về Rhadamanthys infostealer và vai trò của nó trong các chiến dịch như ClickFix, bao gồm cả kỹ thuật khai thác và mục tiêu, hãy tham khảo phân tích chuyên sâu này.

Sự kết hợp độc đáo giữa thao túng tâm lý, kỹ thuật che giấu tiên tiến và phân phối nhiều payload khiến chiến dịch JackFix trở thành một mối đe dọa mạng đáng kể và không ngừng phát triển, đòi hỏi sự cảnh giác cao độ từ người dùng và các chuyên gia bảo mật. Đây là một tấn công mạng toàn diện nhắm vào nhiều khía cạnh bảo mật, từ người dùng cuối đến cơ sở hạ tầng hệ thống.

Chỉ số Nhận diện Sự Thỏa hiệp (IOCs)

Các biến thể mã độc chính được xác định là một phần của chiến dịch JackFix bao gồm:

- Rhadamanthys: Một info-stealer mạnh mẽ, chuyên đánh cắp thông tin đăng nhập, dữ liệu trình duyệt và ví tiền điện tử.

- Vidar 2.0: Một info-stealer khác với khả năng tương tự, thường được sử dụng để thu thập dữ liệu nhạy cảm từ các hệ thống Windows.

- RedLine: Một info-stealer phổ biến trên các chợ đen, được thiết kế để trích xuất một loạt dữ liệu người dùng, bao gồm thông tin thẻ tín dụng và dữ liệu FTP.

- Amadey: Client botnet cho phép kẻ tấn công điều khiển máy tính của nạn nhân từ xa, thường được sử dụng để phân phối thêm mã độc hoặc thực hiện các hoạt động spam.

- Các loaders: Các thành phần mã độc chịu trách nhiệm tải và thực thi các payload bổ sung trên hệ thống bị nhiễm.

- Các Remote Access Trojans (RATs) khác nhau: Cho phép kẻ tấn công có toàn quyền kiểm soát hệ thống của nạn nhân từ xa, bao gồm truy cập file, giám sát hoạt động và thực thi lệnh.

Sự triển khai đồng thời của những mã độc này tạo ra nguy cơ rò rỉ dữ liệu nghiêm trọng, bao gồm mật khẩu, thông tin tài chính và dữ liệu cá nhân nhạy cảm, và là một dấu hiệu rõ ràng của một hệ thống đã bị xâm phạm bởi tấn công mạng.