Tấn công mạng nguy hiểm: Vercel bị lợi dụng phân phối RAT

Một chiến dịch tấn công mạng lừa đảo tinh vi đã hoạt động mạnh mẽ từ tháng 11 năm 2025 đến tháng 1 năm 2026. Chiến dịch này đã lợi dụng nền tảng lưu trữ hợp pháp của Vercel để phân phối các công cụ truy cập từ xa (Remote Access Tools – RAT) tới các nạn nhân không nghi ngờ.

Kỹ thuật khai thác các miền đáng tin cậy kết hợp với tấn công phi kỹ thuật đã tạo nên một chuỗi tấn công đặc biệt hiệu quả, cho phép kẻ tấn công vượt qua các lớp bảo mật truyền thống một cách dễ dàng.

Phân Tích Chuỗi Tấn Công Mạng và Kỹ Thuật Lừa Đảo

Chiến Thuật Lừa Đảo Qua Email

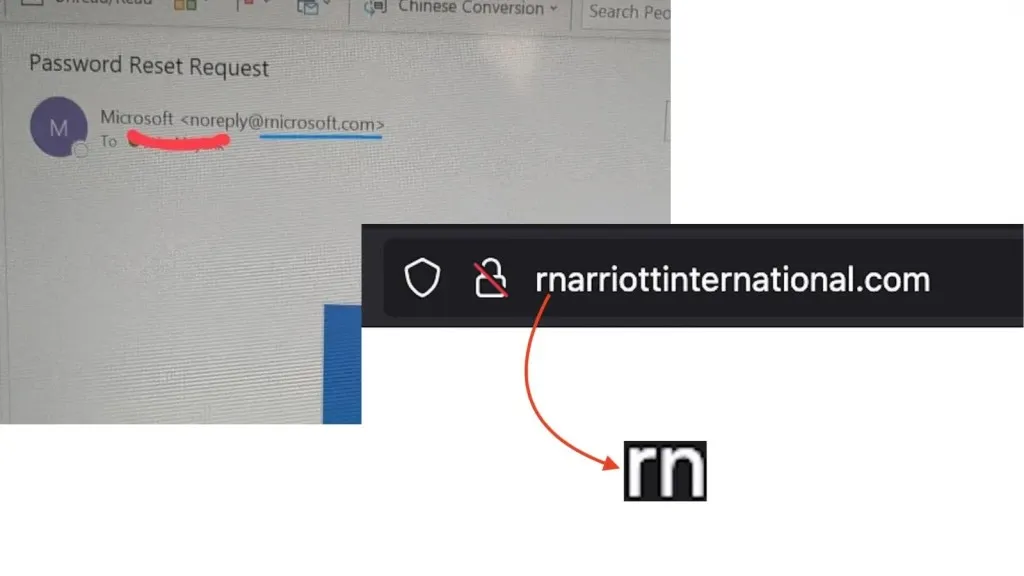

Kẻ tấn công sử dụng các email lừa đảo với chủ đề tài chính để gây áp lực cho nạn nhân, buộc họ phải nhấp vào các liên kết độc hại. Các email này thường mạo danh hóa đơn quá hạn, sao kê thanh toán hoặc tài liệu vận chuyển.

Ngôn ngữ trong email mang tính cấp bách cao, ví dụ như “quá hạn 43 ngày” hoặc đe dọa tạm ngưng dịch vụ, nhằm thúc đẩy người dùng tương tác ngay lập tức với nội dung được liên kết.

Việc khai thác danh tiếng của Vercel – một nền tảng đáng tin cậy – giúp các email này dễ dàng vượt qua các bộ lọc email thông thường. Điều này tạo ra một cảm giác an toàn giả mạo cho người nhận, làm tăng đáng kể tỷ lệ thành công của cuộc tấn công mạng.

Các Biến Thể Của Chiến Dịch

Chiến dịch tấn công mạng này còn có nhiều biến thể nhắm mục tiêu vào các khu vực cụ thể. Một số email được viết bằng tiếng Tây Ban Nha, giả dạng thông báo cập nhật bảo mật, trong khi các biến thể khác lại mạo danh các dịch vụ hợp pháp như trình xem PDF của Adobe hoặc các cổng tài chính để lừa người dùng.

Cơ Chế Phát Hiện và Né Tránh Mối Đe Dọa Mạng

Phát Hiện và Diễn Biến Của Mối Đe Dọa

Các nhà phân tích của Cloudflare đã xác định mối đe dọa mạng này khi kiểm tra các mẫu lạm dụng Vercel. Họ phát hiện rằng chiến dịch đã phát triển đáng kể kể từ lần đầu tiên được ghi nhận vào tháng 6 năm 2025 bởi CyberArmor.

Điều này cho thấy sự thích nghi và cải tiến liên tục của các nhóm tấn công. Để biết thêm chi tiết, bạn có thể tham khảo báo cáo chuyên sâu của Cloudflare tại: Vercel-hosted RMM abuse campaign evolves with Telegram C2 for victim filtering.

Cơ Chế Lọc và Né Tránh Phát Hiện

Một trong những điểm đáng chú ý của chiến dịch này là việc triển khai các cơ chế lọc dựa trên Telegram cực kỳ tinh vi. Các cơ chế này được thiết kế để ngăn chặn các nhà nghiên cứu bảo mật và các môi trường sandbox tự động truy cập vào payload độc hại.

Khi nạn nhân nhấp vào liên kết Vercel độc hại, họ sẽ gặp phải một cơ chế né tránh kỹ thuật tiên tiến trước khi payload được phân phối. Hạ tầng của kẻ tấn công thực hiện kỹ thuật fingerprinting trình duyệt, thu thập các thông tin quan trọng như địa chỉ IP, loại thiết bị, thông tin trình duyệt và vị trí địa lý của nạn nhân.

Dữ liệu thu thập được sau đó được gửi đến một kênh Telegram do kẻ tấn công kiểm soát. Tại đây, các hệ thống tự động sẽ đánh giá xem nạn nhân có phải là mục tiêu thực sự hay không. Các kết nối đáng ngờ, bao gồm của các nhà nghiên cứu bảo mật hoặc hệ thống tự động, sẽ bị loại bỏ, trong khi các nạn nhân đã được phê duyệt sẽ tiếp tục được chuyển hướng đến một giao diện xem tài liệu giả mạo.

Phân Phối Payload và Phương Thức Chiếm Quyền Điều Khiển

Payload Ngụy Trang và Kỹ Thuật “Living off the Land”

Người dùng sau đó được yêu cầu tải xuống các tệp được ngụy trang thành tài liệu hợp pháp, với các tên gọi phổ biến như Statements05122025.exe hoặc Invoice06092025.exe.bin. Đây là một điểm cực kỳ quan trọng trong rủi ro bảo mật của chiến dịch này.

Điều đáng lưu ý là payload không phải là một mã độc tùy chỉnh. Thay vào đó, kẻ tấn công sử dụng một bản sao hợp pháp, có chữ ký số của phần mềm truy cập từ xa GoTo Resolve (trước đây là LogMeIn). Bằng cách tận dụng kỹ thuật “Living off the Land” (LotL), kẻ tấn công đã thành công trong việc vượt qua các hệ thống phát hiện dựa trên chữ ký của phần mềm diệt virus truyền thống trong một cuộc tấn công mạng tinh vi.

Kỹ thuật LotL cho phép kẻ tấn công sử dụng các công cụ và tiện ích hợp pháp sẵn có trên hệ thống của nạn nhân hoặc các phần mềm hợp pháp để thực hiện mục đích độc hại. Điều này làm cho việc phát hiện trở nên khó khăn hơn nhiều, vì các hoạt động của chúng trông giống như các hoạt động hệ thống hệ thống thông thường.

Chiếm Quyền Điều Khiển Hệ Thống

Sau khi được thực thi, công cụ GoTo Resolve sẽ thiết lập kết nối với các máy chủ điều khiển từ xa (Command and Control – C2) của kẻ tấn công. Điều này cấp cho kẻ tấn công quyền kiểm soát hoàn toàn từ xa và truy cập vào hệ thống của nạn nhân.

Mục tiêu cuối cùng là chiếm quyền điều khiển hệ thống, cho phép thực hiện các hành vi độc hại như đánh cắp dữ liệu, cài đặt mã độc bổ sung hoặc sử dụng hệ thống nạn nhân cho các cuộc tấn công mạng tiếp theo.

Chỉ Số Thỏa Hiệp (Indicators of Compromise – IOCs)

Để hỗ trợ việc phát hiện và phản ứng với chiến dịch này, dưới đây là các chỉ số thỏa hiệp chính đã được xác định:

- Nền tảng lạm dụng: Vercel (các miền được lưu trữ trên Vercel)

- Công cụ truy cập từ xa (RAT) được sử dụng: GoTo Resolve (trước đây là LogMeIn)

- Tên tệp độc hại ví dụ:

Statements05122025.exeInvoice06092025.exe.bin

- Kênh C2: Kênh Telegram (chi tiết ID cụ thể không được công bố nhưng cơ chế C2 dựa trên Telegram là một dấu hiệu)

- Phương thức lừa đảo: Email giả mạo tài chính (hóa đơn, sao kê, vận chuyển) và cập nhật bảo mật.

Các tổ chức nên theo dõi chặt chẽ các hoạt động liên quan đến Vercel, kiểm tra lưu lượng mạng cho các kết nối đến các máy chủ C2 của GoTo Resolve không được ủy quyền, và cảnh báo người dùng về các email lừa đảo tài chính hoặc cập nhật bảo mật đáng ngờ.

Việc tăng cường nhận thức về an ninh mạng cho người dùng cuối và triển khai các giải pháp bảo mật nhiều lớp là điều cần thiết để giảm thiểu rủi ro bảo mật từ các chiến dịch tấn công mạng ngày càng tinh vi như thế này.