Tấn công Phishing Đám mây: Nguy hiểm & Khó Phát hiện

Các đội ngũ bảo mật doanh nghiệp đang đối mặt với một thách thức mới phức tạp khi tội phạm mạng ngày càng khai thác các nền tảng đám mây đáng tin cậy để triển khai các tấn công phishing.

Sự Chuyển Dịch Trong Kỹ Thuật Tấn Công Phishing Hiện Đại

Khai Thác Nền Tảng Đám Mây Tin Cậy

Thay vì dựa vào các tên miền mới đăng ký đáng ngờ, các tác nhân đe dọa hiện lưu trữ hạ tầng độc hại của chúng trên các dịch vụ hợp pháp.

Các dịch vụ này bao gồm Microsoft Azure Blob Storage, Google Firebase và AWS CloudFront. Sự thay đổi chiến lược này cho phép kẻ tấn công ẩn mình sau uy tín của các gã khổng lồ công nghệ đáng tin cậy.

Điều này khiến việc phát hiện trở nên khó khăn hơn đáng kể đối với các công cụ bảo mật truyền thống.

Mục Tiêu Là Người Dùng Doanh Nghiệp

Các chiến dịch tấn công phishing này đặc biệt nhắm mục tiêu vào người dùng doanh nghiệp, thay vì tài khoản email cá nhân.

Đây là một nỗ lực có tính toán nhằm xâm phạm hệ thống kinh doanh và đánh cắp các thông tin xác thực nhạy cảm của tổ chức.

Vượt Qua Các Biện Pháp Bảo Mật Truyền Thống

Kỹ Thuật Trốn Tránh Phát Hiện

Các cuộc tấn công thường bắt đầu bằng các email phishing rất thuyết phục, chứa các liên kết hoặc mã QR. Chúng chuyển hướng nạn nhân qua nhiều lớp kỹ thuật trốn tránh.

Nhiều chiến dịch tích hợp các thử thách CAPTCHA và chuỗi chuyển hướng phức tạp. Những kỹ thuật này được thiết kế để vượt qua các trình quét bảo mật tự động và hệ thống phân tích tĩnh.

Các nhà phân tích của Any.Run đã xác định xu hướng gia tăng này khi giám sát hạ tầng phishing kit trên các trung tâm điều hành bảo mật toàn cầu.

Phishing AiTM (Adversary-in-the-Middle) và MFA Bypass

Nghiên cứu của Any.Run tiết lộ rằng các chiến dịch nguy hiểm nhất sử dụng các bộ phishing kit Adversary-in-the-Middle (AiTM).

Các bộ kit này đặt kẻ tấn công làm proxy vô hình giữa nạn nhân và các dịch vụ xác thực hợp pháp. Kỹ thuật này cho phép tội phạm chặn thông tin xác thực và mã thông báo phiên (session tokens) theo thời gian thực.

Điều này xảy ra ngay cả khi nạn nhân sử dụng bảo vệ xác thực đa yếu tố (MFA).

Các Bộ Phishing Kit Phổ Biến

Tycoon2FA, Sneaky2FA và EvilProxy

Ba bộ phishing kit phổ biến nhất thúc đẩy các cuộc tấn công nhắm vào doanh nghiệp này là Tycoon2FA, Sneaky2FA và EvilProxy.

Các nhà nghiên cứu bảo mật phát hiện rằng riêng các chiến dịch Tycoon2FA đã tạo ra hơn 64.000 sự cố được báo cáo. Các tổ chức ở Mỹ và Châu Âu phải đối mặt với các cuộc tấn công này nhiều lần mỗi ngày.

Phishing-as-a-Service (PhaaS)

Các bộ công cụ tinh vi này được phân phối dưới dạng nền tảng Phishing-as-a-Service (PhaaS).

Điều này giúp các khả năng tấn công tiên tiến trở nên dễ tiếp cận hơn đối với những tội phạm ít kinh nghiệm về kỹ thuật, góp phần làm gia tăng mối đe dọa mạng toàn cầu.

Thách Thức Trong Phát Hiện và Phòng Ngừa

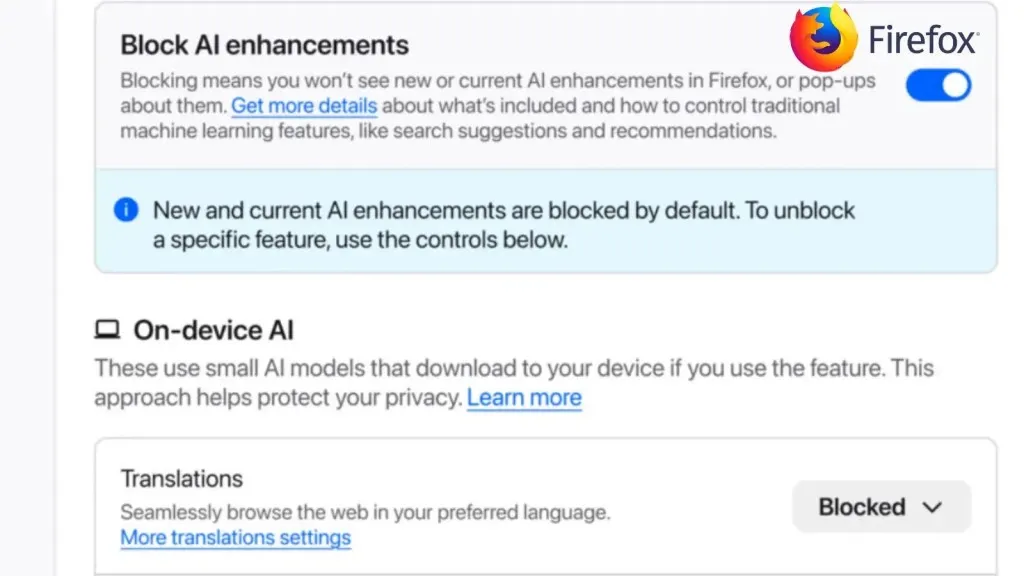

Giới Hạn của Chỉ Báo Bảo Mật Truyền Thống

Các chỉ báo bảo mật truyền thống đã trở nên không đáng tin cậy trước những mối đe dọa được lưu trữ trên đám mây này.

Khi các trang phishing nằm trên hạ tầng hợp pháp của Microsoft hoặc Google, các phương pháp phát hiện thông thường sẽ thất bại. Nguyên nhân là do các tên miền lưu trữ vốn dĩ được tin cậy.

Địa chỉ IP, dấu vân tay TLS và chứng chỉ SSL không còn cung cấp các chỉ báo có ý nghĩa về hoạt động độc hại, vì tất cả chúng đều thuộc về các nhà cung cấp dịch vụ đám mây hợp pháp. Điều này đặt ra thách thức lớn đối với các giải pháp an ninh mạng doanh nghiệp.

Vấn Đề Với Hạ Tầng CDN (Cloudflare)

Hạ tầng Cloudflare đặt ra những thách thức đặc biệt cho các đội bảo mật. Dịch vụ CDN này che giấu máy chủ gốc thực sự phía sau các địa chỉ IP của chính nó.

Điều này khiến việc xác định hoặc chặn hạ tầng độc hại tiềm ẩn gần như không thể. Ngay cả khi các nhà phòng thủ thành công gỡ bỏ một tên miền độc hại, kẻ tấn công chỉ cần đăng ký một tên miền khác.

Sau đó, chúng ẩn nó sau Cloudflare chỉ trong vài phút, duy trì liên tục hoạt động mà không cần xây dựng lại hạ tầng cho các cuộc tấn công phishing tiếp theo.

Chiến Lược Phòng Thủ Hiệu Quả

Giám Sát Threat Intelligence Liên Tục

Các tổ chức nên triển khai giám sát threat intelligence liên tục. Điều này cần kết hợp với khả năng phân tích hành vi để tăng cường khả năng phát hiện xâm nhập trước các chiến dịch phishing tiên tiến này.

Việc theo dõi chặt chẽ các xu hướng và chỉ báo mới giúp các đội bảo mật chủ động đối phó với các phương thức tấn công mới.

Phân Tích Hành Vi và Sandboxing Tương Tác

Các giải pháp sandboxing tương tác cho phép các nhà phân tích bảo mật điều hướng an toàn qua các chuỗi tấn công.

Họ có thể quan sát hành vi độc hại trong các môi trường cô lập. Điều này giúp tiết lộ các trang đánh cắp thông tin xác thực cuối cùng mà các công cụ bảo mật tĩnh bỏ qua hoàn toàn.

Kết hợp giữa phân tích hành vi và sandboxing là yếu tố then chốt để chống lại các tấn công phishing ngày càng tinh vi.