Xâm nhập Tài khoản Telegram: Rủi ro Bảo mật Nghiêm trọng

Vào tháng 12 năm 2025, một nhóm tấn công đã tuyên bố đã hoàn toàn xâm nhập tài khoản trên thiết bị di động của hai nhân vật chính trị cấp cao. Tuy nhiên, phân tích chi tiết từ các nhà nghiên cứu tình báo mạng của Kela đã tiết lộ một phạm vi hạn chế hơn: các vụ vi phạm này chủ yếu nhắm mục tiêu vào tài khoản Telegram cụ thể, chứ không phải quyền truy cập thiết bị đầy đủ.

Nhóm đã tuyên bố đã chiếm đoạt iPhone 13 của một cựu Thủ tướng trong Chiến dịch Octopus, phát tán danh sách liên hệ, ảnh, video và khoảng 1.900 cuộc trò chuyện. Ngay sau đó, họ tiếp tục tuyên bố truy cập tương tự vào thiết bị của một Cố vấn cấp cao. Mặc dù có những tuyên bố gây chấn động, vụ việc thực tế đã phơi bày những lỗ hổng nghiêm trọng trong bảo mật tài khoản thay vì một cuộc tấn công cấp độ thiết bị toàn diện.

Sự Kiện Ban Đầu và Phân Tích Thực Tế về Xâm Nhập Tài Khoản

Các nhà phân tích của Kela đã tiến hành phân tích pháp y các tài liệu bị rò rỉ. Kết quả cho thấy hầu hết các cuộc trò chuyện bị lộ đều là thẻ liên hệ trống được Telegram tự động tạo ra trong quá trình đồng bộ hóa.

Chỉ khoảng 40 cuộc trò chuyện chứa tin nhắn thực tế, và thậm chí ít hơn trong số đó có các cuộc trao đổi đáng kể. Tất cả các liên hệ bị lộ đều được liên kết với các tài khoản Telegram đang hoạt động, xác nhận dữ liệu có nguồn gốc trực tiếp từ Telegram.

Các nhà nghiên cứu và phân tích của Kela đã chỉ ra rằng vụ việc này làm nổi bật các lỗ hổng nghiêm trọng trong quản lý phiên và các thực hành bảo mật tài khoản. Điều này bao gồm cả trên các nền tảng nhắn tin được mã hóa, gây ra rủi ro bảo mật đáng kể.

Sự khác biệt giữa tuyên bố và thực tế nhấn mạnh rằng việc hiểu rõ cơ chế lây nhiễm và chiếm đoạt tài khoản là cực kỳ quan trọng. Nó cho thấy cách nhóm tấn công đã xâm nhập tài khoản mà không cần quyền truy cập thiết bị đầy đủ.

Các Kỹ Thuật Xâm Nhập Tài Khoản Được Sử Dụng

Nhóm tấn công đã sử dụng nhiều vector khác nhau để thực hiện chiến dịch xâm nhập tài khoản này. Các phương pháp này tận dụng điểm yếu trong cơ sở hạ tầng viễn thông và hành vi người dùng.

SIM Swapping và Khai Thác Giao Thức SS7

Một vector tấn công tiềm năng là SIM swapping. Trong kỹ thuật này, kẻ tấn công chiếm quyền kiểm soát số điện thoại của nạn nhân để nhận mã xác minh đăng nhập.

Ngoài ra, nhóm có thể đã khai thác các điểm yếu trong giao thức SS7 (Signaling System No. 7) của hạ tầng viễn thông. Điều này cho phép chúng chặn các tin nhắn SMS chứa mã xác thực ở cấp độ mạng.

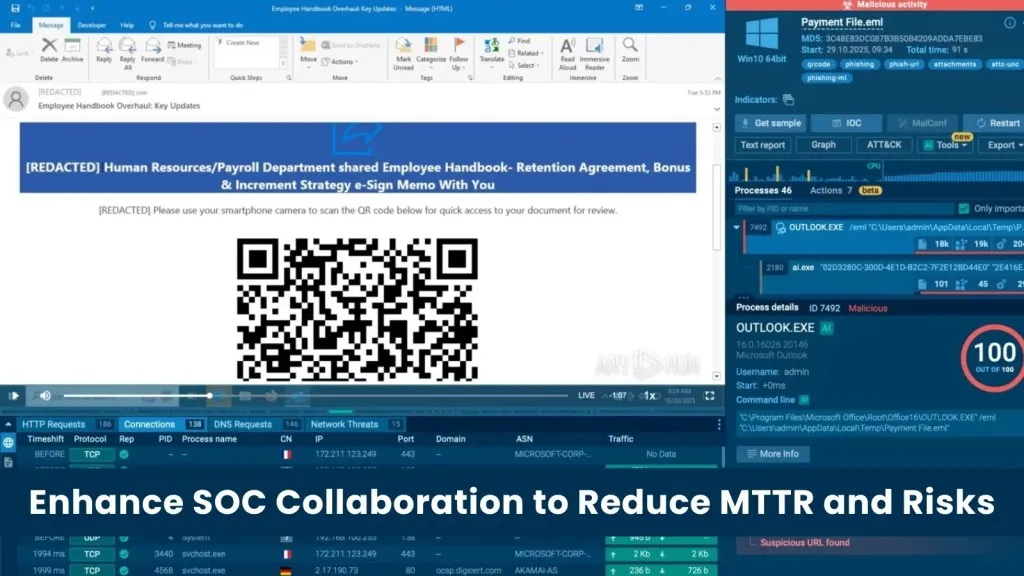

Chiến Dịch Phishing Tinh Vi

Các chiến dịch phishing tinh vi cũng là một phương tiện khả thi. Kẻ tấn công có thể đã sử dụng các trang đăng nhập giả mạo hoặc mã QR độc hại để lừa nạn nhân cung cấp mật khẩu một lần (OTP).

Đánh Cắp Phiên Đăng Nhập (Session Hijacking)

Chiếm đoạt phiên đăng nhập là một vector khác có thể đã được sử dụng. Kỹ thuật này liên quan đến việc sao chép thư mục tdata từ Telegram Desktop.

Thư mục tdata chứa file xác thực với dữ liệu phiên hoạt động. Khi được khôi phục ở nơi khác, nó cấp quyền truy cập đầy đủ vào tài khoản mà không cần OTP hay xác thực đa yếu tố (MFA).

Để minh họa, thư mục này thường nằm trong đường dẫn tương tự như:

C:\Users\<username>\AppData\Roaming\Telegram Desktop\tdataThu Thập Mã Xác Thực Một Lần (OTP)

Nhóm đã sử dụng nhiều kỹ thuật để thu thập mã OTP. Bao gồm việc kích hoạt xác minh qua cuộc gọi thoại, sau đó trích xuất mã từ hộp thư thoại.

Điều này thường xảy ra khi các nạn nhân không thay đổi mã PIN mặc định của hộp thư thoại. Một phương pháp khác là mạo danh bộ phận hỗ trợ của Telegram để thực hiện kỹ thuật xã hội, lừa nhân viên tiết lộ thông tin xác thực.

Các Lỗ Hổng Bảo Mật Nền Tảng của Telegram

Các cài đặt mặc định của Telegram đã làm tăng đáng kể các rủi ro bảo mật. Tính năng mật khẩu đám mây (cloud password) là tùy chọn và bị tắt theo mặc định.

Điều này có nghĩa là chỉ cần có được một mã OTP là đủ để có toàn quyền truy cập tài khoản. Việc thiếu lớp bảo vệ này tạo điều kiện thuận lợi cho các cuộc tấn công mạng.

Các cuộc trò chuyện tiêu chuẩn thiếu mã hóa đầu cuối (end-to-end encryption). Dữ liệu được lưu trữ trên máy chủ Telegram dưới dạng cloud chats thay vì cục bộ, mở rộng đáng kể bề mặt tấn công và nguy cơ xâm nhập tài khoản.

Bối Cảnh Hoạt Động của Nhóm Tấn Công

Nhóm tấn công này lần đầu tiên xuất hiện vào tháng 12 năm 2023. Chúng thiết lập sự hiện diện trên nhiều diễn đàn tội phạm mạng và vận hành các kênh Telegram cũng như tài khoản mạng xã hội khác nhau.

Các hoạt động của chúng chủ yếu nhắm vào các công ty và tổ chức cụ thể. Nhóm này liên tục thể hiện sự ủng hộ trong các chiến dịch của mình, cho thấy động cơ được bảo trợ hoặc có thiện cảm với các mục tiêu cụ thể. Để biết thêm chi tiết về phân tích của Kela, bạn có thể tham khảo tại Kela Cyber Intelligence Blog.