Tấn công chuỗi cung ứng Notepad++: Nguy cơ nghiêm trọng

Vào ngày 2 tháng 2 năm 2026, đội ngũ phát triển Notepad++ đã công bố một sự cố bảo mật nghiêm trọng liên quan đến cơ sở hạ tầng cập nhật của họ. Sự việc này minh họa rõ nét rủi ro tiềm tàng từ các chiến dịch tấn công chuỗi cung ứng ngày càng phức tạp.

Trình soạn thảo văn bản phổ biến, được đông đảo các nhà phát triển trên toàn cầu sử dụng, đã trở thành mục tiêu của một cuộc tấn công chuỗi cung ứng tinh vi. Cuộc tấn công này đã không bị phát hiện trong nhiều tháng.

Tổng quan về Sự cố An ninh Notepad++

Theo báo cáo chính thức, kẻ tấn công đã giành được quyền truy cập trái phép thông qua một sự cố cấp độ nhà cung cấp dịch vụ lưu trữ. Sự cố này xảy ra trong khoảng thời gian từ tháng 6 đến tháng 9 năm 2025. Điều này cho phép chúng duy trì quyền truy cập liên tục vào các dịch vụ nội bộ cho đến tháng 12 năm 2025.

Chiến dịch tấn công này (SyncFuture Campaign) thể hiện mức độ tinh vi vượt trội về mặt vận hành. Các tác nhân đe dọa liên tục thay đổi địa chỉ máy chủ chỉ huy và kiểm soát (C2), trình tải xuống và payload cuối cùng trong suốt bốn tháng, từ tháng 7 đến tháng 10 năm 2025. Sự thay đổi liên tục trong cơ sở hạ tầng tấn công đã khiến việc phát hiện và phân tích trở nên đặc biệt khó khăn đối với các nhóm bảo mật.

Cơ chế Xâm nhập và Mục tiêu

Cơ chế cập nhật bị xâm phạm đã nhắm mục tiêu vào khoảng một tá máy tính. Các máy tính này thuộc về các cá nhân tại một số quốc gia như Việt Nam, El Salvador, và Úc. Ngoài ra, các tổ chức tại Philippines và một nhà cung cấp dịch vụ IT ở Việt Nam cũng là mục tiêu. Điều này cho thấy phạm vi ảnh hưởng rộng và chiến lược nhắm mục tiêu đa dạng.

Các nhà phân tích của Securelist đã xác định ba chuỗi lây nhiễm riêng biệt trong quá trình điều tra. Mỗi chuỗi đều có những đặc điểm kỹ thuật và kỹ thuật lẩn tránh độc đáo. Kẻ tấn công đã tận dụng nhiều framework, bao gồm trình tải xuống Metasploit và payload Cobalt Strike Beacon. Chúng cũng triển khai backdoor tùy chỉnh Chrysalis ở các giai đoạn sau.

Mặc dù có sự đa dạng của các payload độc hại được quan sát trong suốt chiến dịch, các giải pháp bảo mật của Kaspersky đã chặn thành công các cuộc tấn công được xác định khi chúng xảy ra.

Các Chuỗi Lây nhiễm và Kỹ thuật Khai thác

Chuỗi lây nhiễm đầu tiên xuất hiện vào cuối tháng 7 năm 2025. Trong chuỗi này, kẻ tấn công đã phát tán một trình cài đặt NSIS độc hại thông qua cơ sở hạ tầng cập nhật bị xâm phạm. Khi được thực thi bởi quy trình cập nhật Notepad++ hợp pháp, tệp update.exe độc hại ngay lập tức gửi thông tin trinh sát hệ thống đến máy chủ do kẻ tấn công kiểm soát. Việc này được thực hiện bằng cách sử dụng dịch vụ lưu trữ tệp temp.sh.

Hành vi này bao gồm việc thực thi các lệnh shell để thu thập thông tin người dùng, các tiến trình đang chạy, thông tin hệ thống và kết nối mạng. Sau đó, kết quả được tải lên thông qua các lệnh curl được tạo ra cẩn thận.

Kỹ thuật Trốn tránh Phát hiện trong Xâm nhập Mạng

Thay vì sử dụng kỹ thuật DLL sideloading phổ biến, kẻ tấn công đã khai thác một lỗ hổng cũ trong phần mềm ProShow có từ đầu những năm 2010. Phương pháp này giúp chúng lẩn tránh các hệ thống phát hiện hiện đại, vốn tập trung nhiều vào việc giám sát các hoạt động DLL sideloading.

Payload khai thác chứa hai shellcode. Shellcode đầu tiên đóng vai trò như một lớp đệm để gây nhầm lẫn cho các hệ thống phân tích tự động. Shellcode thứ hai giải mã một trình tải xuống Metasploit, có chức năng truy xuất Cobalt Strike Beacon shellcode từ các máy chủ từ xa.

Sự tinh vi trong kỹ thuật này cho thấy một nỗ lực đáng kể nhằm duy trì quyền kiểm soát và tránh bị phát hiện trong quá trình xâm nhập mạng.

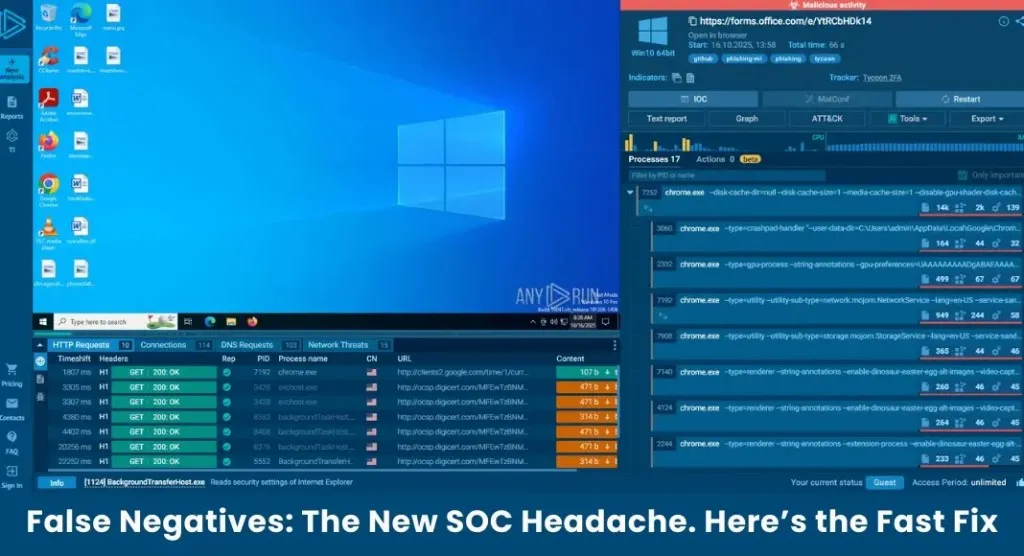

Dấu hiệu Thỏa hiệp (IOCs) và Biện pháp Phát hiện

Các nhóm bảo mật có thể phát hiện xâm nhập này bằng cách giám sát việc triển khai trình cài đặt NSIS. Điều này bao gồm kiểm tra các bản ghi tạo thư mục %localappdata%\Temp\ns.tmp.

Dấu hiệu Thỏa hiệp (IOCs):

- Tạo thư mục:

%localappdata%\Temp\ns.tmp - Độ phân giải DNS bất thường: Tên miền

temp.sh - Các lệnh trinh sát hệ thống:

whoami,tasklist,systeminfo,netstat

Giám sát Hệ thống và Mạng:

Các tổ chức nên kiểm tra lưu lượng mạng để tìm các độ phân giải DNS bất thường đến tên miền temp.sh. Đồng thời, cần xem xét nhật ký hệ thống để tìm các lệnh trinh sát như sau:

whoamitasklistsysteminfonetstat -anoViệc triển khai các quy tắc phát hiện hành vi đối với các sửa đổi autorun trong registry và giám sát các kết nối đến các dịch vụ C2 kiểu Living-Off-the-Land cung cấp các lớp phòng thủ bổ sung chống lại các thỏa hiệp chuỗi cung ứng tương tự. Đây là những bước quan trọng để bảo vệ chống lại các mối đe dọa từ mã độc và các cuộc tấn công chuỗi cung ứng tinh vi.